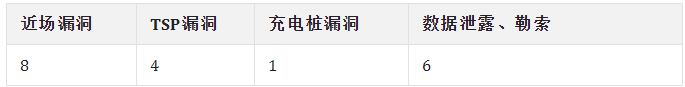

车联网安全事件时间轴 2022年共收录18个漏洞和事件。对车联网漏洞情报感兴趣的欢迎后台联系我,加入交流群。

1. 本田汽车钥匙滚动码存在缺陷,无线信号能被重放(CVE-2021-46145)

2022年2月8日

奇安信星舆实验室 Kevin2600 发现本田汽车钥匙存在设计缺陷。根据滚动码的设计原理, 通常无法使用简单的回放攻击打开车门。但是如果把过期的开门指令按特定顺序重新排列并发送, 令人意外的是本田汽车的同步计数器竟回滚了, 也意味着之前过期的开门指令又复活了。

早在 2016 年就有研究员在比亚迪汽车钥匙设计中找到同类问题。

2. 供应商遭网络攻击 丰田宣布日本所有工厂停工一天

2022年3月1日

在2月28日丰田供应商小岛冲压工业(Kojima Press Industry)报告遭遇网络安全攻击,据悉该公司主要为汽车制造商提供塑料零件和电子元件。

此事件也造成丰田所有的日本本土工厂在3月1日停产一天。根据丰田发布的声明,其在日本全国14家工厂的生产线于3月2日重新启动,3月1日的停产影响了约13000辆汽车的产量。

据小岛冲压工业表示,它在周六(2月26日)晚上发现一个文件服务器存在错误,据其在另一份声明中表示,重新启动服务器后,公司确认已经感染了病毒,并发现了一条威胁信息。

一家供应商遭受黑客攻击,竟让丰田汽车这一全球汽车制造巨头的工厂停产一天,引发了人们对日本公司供应链脆弱性的担忧。日本政府批评人士表示,网络安全已经成为日本关注的一个关键领域,对一家迄今为止默默无闻的供应商遭到黑客攻击,竟足以让丰田这一世界上最强大的制造商之一在日本国内陷入停摆。

3. TESLA充电口盖存在重放漏洞(CVE-2022-27948)

2022年3月13日

Tesla 超级充电桩的充电头上配备了一个用于打开充电口盖的按钮, 该按钮通过发送无线射频信号解锁充电口盖。由于用来解锁的无线信号采用固定码,攻击者可以重放之前录制的无线信号在任何地点打开充电口盖。该漏洞早在多年前已被发现且利用,甚至已有专用于解锁充电口盖的无线钥匙在售。

值得注意的是无线射频信号的频率,国内外采用的频段并不相同。在国外采用的频率为 315MHz,国内采用的为 433HMz。

4. 电装(DENSO) 德国分公司遭网络攻击 1.4TB 数据被盗

2022年3月14日

3月14日,电装在公告中表示,他们在当地时间3月10日监测到其德国负责销售和工程的分公司遭到了未经授权的恶意软件访问。其发言人Izumi Saito表示,电装迅速做出了反应称,目前该公司的业务没有受到攻击的影响。

日本网络安全企业 Mitsui Bussan Secure Directions 称,一个名为 Pandora 的组织威胁将在暗网上披露电装的商业机密,包括业务电子邮件、发票和零件图纸等。该组织声称,他们获得了超过 15.7 万份采购订单、电子邮件和草图,数据大小约为 1.4TB。Pandora 利用勒索软件发动了网络攻击,该软件会对公司数据进行加密,企业如果不想泄露数据,需要向黑客支付赎金。

本次事件是丰田供应商近期遭到的第二次网络攻击。两周前(3月1日),丰田暂时关闭了其位于日本的所有工厂,原因是其供应商小岛冲压工业的系统遭到了攻击。

5. 本田汽车无钥匙进入系统重放攻击(CVE-2022-27254)

2022年3月25日

CBlake Berry 和 Ayyappan Rajesh 发现某些本田和讴歌汽车的无线钥匙不仅没使用固定码,而且还没有加密。位于汽车附近的黑客可利用汽车无钥匙进入系统漏洞打开车门,并远程启动汽车引擎。该漏洞被可用于重放攻击,攻击者监听无线钥匙发送给汽车的RF信号。捕获这些信号之后将信号重新发送,能够任意解锁汽车。

受影响的车型:2016-2020 Honda Civic(LX, EX, EX-L, Touring, Si, Type R)

6. 星舆实验室披露多款充电桩漏洞

2022年4月29日

星舆实验室安全研究员发现不少充电桩有独立IP,暴露在公网。经过对 EBEE CC充电控制器和GARO Wallbox发现充电桩安全性较为脆弱,期间发现的漏洞如下。

EBEE CC系列充电控制器为 GARO、ENSTO、Bender 等企业的充电桩核心部件。充电控制器是充电桩的大脑,与上层通信负责远程连接云服务进行远程远控,下端与电气设备相连管控与汽车之间的充电。

· CVE-2021-34601:从固件中发现存在 SSH 硬编码,但用户的权限为普通权限。利用 CVE-2021-34602 可以实现权限提升。

· CVE-2021-34602: 使用 CVE-2021-34601 硬编码, 进入系统后发现了明文存储的 WEB 后台的账号与密码。并且普通用户也能够查看。登录后发现了存在命令注入漏洞。

GARO Wallbox GLB/GTB/GTC 使用的 WiFi 模块(也充当主控TCU)是基于树莓派开发的。充电桩WEB后台甚至没有启用任何身份保护机制,此外还存在命令注入漏洞。特别需要注意的是,未授权用户能够调用API /freecharge 接口实现免费充电。

· CVE-2021-45876:WEB后台缺乏访问控制,任何人都能查看并修改充电桩配置。

· CVE-2021-45877: WEB中间件 Tomcat Manager 使用硬编码。· CVE-2021-45878: 未授权命令注入,固件更新downloadAndUpdate模块的url参数存在命令注入漏洞。

7. TESLA MODEL3/Y 蓝牙中继攻击

2022年5月15日

NCC 披露了特斯拉Model 3和Model Y的无钥匙进入系统存在的漏洞。通过中继无钥匙进入的蓝牙链路层数据,可解锁和启动汽车。在研究中,几位研究员使用了两个经过特别编程的小型中继设备,总成本不到100美元。在距离特斯拉车主的智能手机或遥控钥匙大约 14 米的范围内放置一个中继设备A(可以嗅探、获取钥匙的信号);另一个中继设备B插入笔记本电脑再靠近汽车,通过两个设备之间的通信将设备A获取的钥匙信号转发、放大,让汽车能够识别到信号。如此一来,就算智能钥匙不在系统原本设定的汽车通信范围内,汽车也会接收到钥匙的信号,然后解锁、启动。一旦通信建立起来,整个破解过程只需要10S就能完成。

设备制造商一般采用两种方法防御中继攻击的发生。一种防御措施是测量请求和响应的流量,并在延迟达到特定阈值时拒绝身份验证,因为中继通信通常比合法通信需要更长的时间才能完成。另一种保护措施是对手机发送的凭证进行加密。

与之前的 BLE 中继攻击不同,成功绕过的关键在于,它从基带捕获数据,在基带中向设备发送无线信号并从设备接收无线信号,并在链路层(蓝牙协议栈的最底层)捕获数据,在链路层中通告、创建、维护和终止连接。以前的 BLE 中继攻击在 GATT(通用属性配置文件的缩写)层中起作用,该层位于堆栈的更高层。研究员直接通过链路层中继绕过了凭证的加密过程,即绕过了设备制造商采用的第二种防御手段。这种中继方式不仅存在Tesla上,也同样适用于其他使用BLE的IOT设备。

8. 任意创建 TESLA 蓝牙钥匙

2022年6月9日

Trifinite 公司的 Martin Herfurt 发现了 TESLA 钥匙注册新钥匙的方法,在NFC钥匙开门的130秒内,能够与车身 BLE 蓝牙钥匙模块通信,并注册一把新的钥匙。利用钥匙系统的这一缺陷可以创建全新的蓝牙钥匙。此外,他们还发现通过发送特定 BLE 消息能够绕过 PIN2DRIVE。

9. 现代/起亚汽车本地升级被破解

2022年6月12日

2022年5-6月份,软件工程师Daniel Feldman连续发布四篇博客,记录了自己破解家中现代汽车信息娱乐系统的过程与方法。其中最关键的一步是要获取现代汽车公司用来管理软件的私钥。这原本是不可能的事情,但是他一时兴起去谷歌搜索了一下,居然真的搜到了那段私钥,然后成功破解了自己的汽车。现代摩比斯在本地升级包的制作上存在一些低级错误——使用AES加密示例KEY作为正式KEY使用,这将导致任何人都重新对升级包进行打包,并植入恶意程序,还能成功写入到车机系统中。存在的两个重要问题如下。

1. 现代对本地升级的升级包进行了加密。但Feldman在现代汽车的更新网站中却发现了一个比较特殊的更新程序,下载之后有一组文件跟固件压缩包中的一个程序名对上了。再通过ZIP解压软件的对文件CRC进行校验,在一对匹配的文件中找到了 bkcrack明文。最后经过一系列解密、编程等操作,最终成功从加密的固件ZIP压缩包中提取了所有的文件,然后开始逆向。

2. 在分析固件更新文件时,Feldman 发现了大量“enc_”前缀的文件,都是加密的,如果无法读取这些文件,就无法了解系统的更新过程。从Mobis网站中下载的开源代码,发现了 linux_envsetup.sh 文件,这是用于创建系统更新ZIP文件的脚本。系统更新必需的zip密码、加密方式、AES对称密码块链(CBC)加密密钥以及用来加密固件映像的IV(初始化向量)值都在脚本中。其中AES和IV 是 NIST 发布的SP800-38A文档中列出的第一个AES 128位CBC示例密钥,但是现代公司的开发人员直接拿公开文档中的密钥作为自家产品机密信息的加密密钥。

10. ROLLING PWN:无线钥匙滚动码回滚漏洞

2022年7月7日

星舆实验室 Kevin2600 与 Wesley Li 发现汽车无线(RF)钥匙滚动码存在设计缺陷,发送连续的控车指令会导致滚动码计数器回滚,之前使用过的本应失效的控车指令得到恢复。此漏洞与同一团队之前发现的CVE-2021-46145漏洞相似。利用滚动码这一缺陷,能够打开车门甚至是启动引擎。此次发现的漏洞影响多个品牌的汽车,特别是自2012年款至今的大量的本田汽车受到影响。已验证受到影响的车型如下。

· Honda Civic 2012

· Honda X-RV 2018

· Honda C-RV 2020

· Honda Accord 2020

· Honda Odyssey 2020

· Honda Inspire 2021

· Honda Fit 2022

· Honda Civic 2022

· Honda VE-1 2022

· Honda Breeze 2022

11. MICODUS车辆追踪器安全漏洞波及全球超百万辆汽车

2022年7月19日

美国网络安全和基础设施安全局(CISA)联合 BitSight 公司发布了一份公告,警告超过 150 万辆汽车使用的 MiCODUS MV720 全球定位系统(GPS)跟踪器中存在多个安全漏洞。BitSight 公司研究发现 MiCODUS(深圳)的 MV720 GPS车辆追踪器中存在六个漏洞,攻击者可利用相关安全漏洞来实时追踪任何车辆、访问历史路线,甚至切断行驶中的车辆引擎。MiCODUS 在全球 169个国家的 42 万名客户拥有 150 万台设备,且使用范围很广,包括私家车、执法机构、军队和政府客户以及一个核电站运营商。

· CVE-2022-2107: Android 应用程序存在硬编码凭证(7DU2DJFDR8321),使用此硬编码 Key 能够登录 API 服务器,冒充用户并向 GPS 跟踪器发送 SMS 命令,允许远程攻击者直接向 MV720 跟踪器发送命令,并获得访问位置信息、路线、地理围栏的完全控制权。黑客可以实时跟踪位置,切断车辆燃料并解除汽车警报。

· CVE-2022-2141: API 服务器/GPS 跟踪器存在不正确的身份验证,允许用户在没有密码的情况下直接向 GPS 跟踪器发送 SMS 命令,并使攻击者能够“获得中间人位置,控制 GPS 跟踪器和原始服务器之间的所有流量,并获得 GPS 追踪器的控制权“。

· CVE-2022-2199: 跨站点脚本漏洞允许攻击者通过欺骗用户发出请求来获得 GPS 追踪器的控制权。

· CVE-2022-34150: WEB 服务器在参数“Device ID”上存在一个经过身份验证的不安全直接对象引用(IDOR)漏洞。该漏洞允许无需进一步验证设备ID与用户之间的关联关系,即可接受任意设备 ID 从服务器(https://www.micodus.net/ProductUpdate.aspx?id=XXXX&deviceid=XXXXX&randon=11111)中访问数据。

·CVE-2022-33944: MiCODUS WEB后台(https://www.micodus.net/Report/StopDetail.aspx?id=YYYY&deviceid=XXXXX&randon=1111)存在不安全直接对象引用(IDOR)漏洞,允许未经身份验证的用户能够通过指定HTTP POST的参数 hidDeviceId 获取其他GPS跟踪器活动的 Excel 报告,包括 车辆停止的GPS地址和时间。· 所有设备的SMS命令配置了默认密码123456,没有强制规则来更改密码,大量设备仍然使用默认密码。

12. 上海部分品牌汽车车内显示屏提示“路上有枪战”?

2022年8月23日

23日,上海有不少保时捷和奥迪车主遭遇车内显示屏出现“路上有枪战”的交通警告提示。央视记者向上海市公安局求证获悉,上海没有发生枪战警情。对于车辆导航的错误提示,有业内人士认为可能是翻译问题,不排除黑客攻击可能。至今官方未公布调查结果,以下是一些主流的推测。

1. RDS消息伪造:RDS(Radio Digital System)能够用于智能交通信息发布系统,通过市区RDS广播电台发布道路交通信息,利用分布在城区的固定式LED屏和车载移动式接收机接收文字和图标信息,实现交通诱导、分流管理等功能。在出现紧急情况时,可以自动打开接收机并按照设定音量进行语音或文字预警。黑客利用RDS无线无线调频广播发布虚假消息"路上有枪战"。

2. 消息推送服务被黑客攻击,攻击者构造了"路上有枪战",并推送给了相关车型。

3. 因为出现"路上有枪战"均为国外车型,有少部分人认为是机器翻译错误,导致出现了歧义。

13. YANDEX TAXI被黑客操纵,莫斯科上演交通大堵塞!

2022年9月1日

9月1日上午,黑客操纵了 Yandex Taxi 网约车服务,通过伪造订单让所有可用的出租车同时到同一个地方(Moscow, Kutuzovsky Prospekt),造成了长达两小时的交通堵塞。

出租车公司的一位发言人表示,安保部门立即制止了人为囤积车辆的行为。由于假订单,司机们在路上花费了大约40分钟。赔偿的问题将在不久的将来得到解决。检测和防止此类攻击的算法已经得到了改进,以帮助防止未来发生此类攻击。

黑客组织匿名者声称这是他们 “OpRussia” 行动的一部分。

14. 意大利超跑制造商法拉利 6.99GB 内部文件泄露

2022年10月2日

勒索组织 RansomEXX 在暗网上公布了法拉利 6.99GB 内部文件,其中包含文档、数据手册、维修手册等。法拉利官方确认了文件的真实性,并表示没有证据表明遭受到了网络攻击,生产运营活动未受到影响。

法拉利仍在调查数据泄露的原因中,并采取一切必要应对措施。

此次泄露的部分文件名如下:

· 3Y.xlsx

· WS_FTP_1.LOG

· WestEurope.pdf

· VehicleReport.pdf

· WL_Contact_Plan.pdf

· VIDEO_COURSE_DCT.pdf

· Video-Loop_Update.pdf

· WEB_Prospecting_tool.pdf

· Yearbook&season_greet.pdf

· Work-bays_Images_Update.pdf

· Global_After-Sales_Training_2021.pdf

· Communication_num_02_2018_Portofino.pdf

· Programme_365GTB4_ANNIVERSARY_TOUR.pdf

15. 车联网服务商 SIRIUS XM API 漏洞,未授权远程控制 本田、日产、英菲尼迪、讴歌 汽车

2022年11月30日

车联网服务商 Sirius XM 远程车控服务存在 IDOR(不安全的直接对象引用)漏洞,仅根据VIN码就能查询到汽车的远控 Token。该 Token 可用于解锁汽车、启动汽车、获取车主个人信息等。此次受到影响的汽车为本田、日产、英菲尼迪、讴歌。

Sirius XM 使用 HTTP2 向 mobile.telematics.net/ha/exchangeToken 接口获取远程服务 Token。安全研究员 Sam Curry 在对 POST参数 {"customerId : "nissancust: 129383573" , "vin" :"SFNRL6H82NB044273"} 测试中发现,将 POST 请求内容修改为 {"customerId" : "vin: 5FNRL6H82NBe44273"},就能获取到 5FNRL6H82NBe44273 的 Token。获取到 Token 后,不但能获取到车主的个人隐私数据,还能通过其他 API 接口控制汽车,如远程解锁、启动、定位、灯光闪烁、鸣笛等。更严重的是将VIN码修改为 本田、日产、英菲尼迪、讴歌 旗下同样使用 Sirius XM 服务的车辆的VIN码后,仍然能获取到 Token。也就意味着未授权用户能够控制使用 Sirius XM 服务的 本田、日产、英菲尼迪、讴歌 汽车。

16. 重放攻击: 德国大量交通信号灯容易受到操纵

2022年12月7日

安全研究人员向 BR、NDR 和 c't 的记者展示能够轻松操纵交通灯系统。并非所有十字路口的交通信号灯都可以切换为绿色或红色,但交通信号灯时间可以人为地延长,这会造成交通拥堵或造成混乱。为了加快公共交通的通过,在德国很多城市公共汽车和有轨电车拥有先行权。当车辆到达时,红绿灯会切换到绿色。控制红绿灯切换采用了未加密的 150.890KHz(附近)无线电信号,任何对无线电技术有所了解的人都可以控制这些交通信号灯。使用重放攻击能够轻松实现对交通灯的控制。

交通灯采用集中式和分散式控制。集中式提供了一个控制中心,该控制中心与每个交通信号灯保持连接。具有优先权的车辆不会直接影响交通信号灯,而是向控制中心报告,控制中心将请求转发给交通信号灯。目前,主要使用分散控制,具有优先权的车辆直接控制相应的交通信号灯。根据慕尼黑运输公司的说法,人们认为风险很低。没有城市证实该信号曾被故意利用。

专家提醒,对于分散式交通灯控制应使用更现代的数字无线电标准,如 TETRA或 TETRAPOL,而不是不安全的模拟无线电。

17. BLACK HAT EUROPE 大众ID系列多个漏洞披露

2022年12月7日

来自 NavInfo Europe B.V. 安全研究员发现了大众ID系列车型的多个漏洞,包括绕过本地软件更新签名验证、在QNX7网络服务中实现任意代码执行、提取网关trusted zones中的秘钥、通过Wi-Fi远程安装后门等。

· CVE-2022-23777:ICAS1(车载应用服务器) 奔溃数据收集服务,执行 /sbin/get_dm_integrity_key >>/data/coredump/securekey 中会调用 /data/coredump/coredump-filter,向coredump-filter其中写入代码可以实现任意代码执行。

· CVE-2022-23778: 信息娱乐系统 HOST OS 中的网络服务 0.0.0.0:54323 MgrLog/MgrTsk 从GUEST OS AGL中逃逸到HOST OS QNX中。payload: group=tcpSniffer, arg=0, cmd=tcpSnifferWriteCon-figFilepayload="yeazy; qon -p 10 pdebug 8888;"

· CVE-2022-41557: 信息娱乐系统 GUEST OS 本地USB升级没有校验U盘中的shell脚本/tmp/swdlusb/swdl-pre-extra-exec.sh,利用这一文件获取到了系统的ROOT权限。

18. 蔚来汽车数据泄露被勒索

2022年12月20日

12月20日,有不法分子在网络上兜售蔚来大量数据,包括蔚来内部员工数据22800条、车主用户身份证数据399000条、车主数据125000条、 用户地址数据650000条、注册用户信息4850000条、企业及企业代表联系人数据10000条、订单490000条、退单90000条、车主情迷关系数据360000条、车主贷款数据170000条等。

12月20日下午,蔚来汽车首席信息安全科学家、信息安全委员会负责人卢龙在蔚来官方社区发布公告《关于数据安全事件的声明》。2022年12月11日,蔚来公司收到外部邮件,声称拥有蔚来内部数据,并以泄露数据勒索225万美元(当前约1570.5万元人民币)等额比特币。在收到勒索邮件后,公司当天即成立专项小组进行调查与应对,并第一时间向有关监管部门报告此事件。经初步调查,被窃取数据为2021年8月之前的部分用户基本信息和车辆销售信息。

蔚来表示,对于此次事件对用户造成的影响深表歉意,并郑重承诺,对因本次事件给用户造成的损失承担责任。

更多信息见:https://delikely.github.io/Automotive-Security-Timeline,或点击原文进入。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有