前 言

2022年6月28日,我国国家计算机病毒应急处理中心和360公司分别发布专题研究报告,同日披露美国国家安全局(NSA)下属的又一款网络攻击系统“FOXACID”(酸狐狸)漏洞攻击武器平台。在此之前,斯诺登也作出过相关披露,在其发布的最后一组NSA文件报告称,NSA使用其代号为FOXACID的服务器来利用目标机器上的软件漏洞。

FOXACID网络攻击系统简介

根据斯诺登提供的各种绝密文件,FOXACID是美国国家安全局(NSA)所称的“利用协调器”的NSA代号,这是一个能够以各种不同方式攻击目标计算机的互联网系统。它利用一台配置了自定义软件和一系列Perl脚本的Windows 2003计算机。这些服务器由NSA的定制访问操作特别行动技术组(TAO)组运行。服务器位于公共Internet上。它们具有外观正常的域名,并且可以通过任何浏览器从任何地方访问,这些域名的所有权无法追溯到NSA。但是,如果浏览器尝试使用称为FOXACID标记的特殊URL访问FOXACID服务器,则服务器会尝试感染该浏览器,然后感染计算机以控制它。NSA可以使用多种方法诱骗浏览器使用该URL,包括竞争条件攻击和帧注入攻击。

在QUANTUM(量子网络攻击平台)开发之前,FOXACID软件进行鱼叉式网络钓鱼攻击,NSA称为垃圾邮件。如果浏览器是可利用的,则在目标计算机中部署更多永久“植入”(rootkit等),例如用于Windows的OLYMPUSFIRE,它可以完全远程访问受感染的计算机。这种类型的攻击是中间人攻击系列的一部分,如果不控制某些Internet骨干网,就很难实现这一目标。

在QUANTUM(量子网络攻击平台)出现之后,美国国家安全局在互联网骨干网的关键位置放置了QUANTUM的秘密服务器。此位置可确保他们能够比其他网站更快地做出反应。通过利用这种速度差异,这些服务器可以在合法网站响应之前冒充目标访问过的网站,从而欺骗目标浏览器访问FOXACID服务器。NSA站点运行FOXACID软件,该软件会在目标网络浏览器有机会做出响应之前,将在后台加载的漏洞发回。

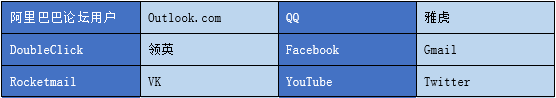

FOXACID可以通过这种方式利用许多服务。一些FOXACID模块的名称如下:

通过与英国政府通信总部(GCHQ)合作,谷歌服务也可能受到攻击,包括Gmail。使用分析数据库(例如XKeyscore)来查找可利用且值得攻击的机器。一种查找易受攻击机器的特定方法是拦截Windows错误报告流量,该流量记录到XKeyscore。

材料指出,仅仅尝试访问真实FOXACID服务器的主页不会导致任何攻击,并且需要专门的URL。此URL将由TAO为特定的NSA操作创建,并且对于该操作和目标是唯一的。这允许FOXACID服务器在他的计算机与其联系时准确地知道目标是谁。

根据斯诺登的说法,FOXACID还是一个通用的CNE系统,用于除此前描述的Tor攻击之外的许多类型的攻击。它被设计成模块化的,具有灵活性,允许TAO在发现漏洞时交换和替换漏洞,并且只针对某些类型的目标运行某些漏洞。为最重要的目标保存最有价值的漏洞进行有效利用。低价值漏洞针对技术复杂的目标运行,检测机会很高。TAO维护着一个漏洞库,每个漏洞都基于系统中的不同漏洞。根据目标的价值、目标的技术复杂性、漏洞利用的价值和其他考虑因素,不同的漏洞利用被授权针对不同的目标。如果目标是高价值目标,FOXACID可能会运行它开发或购买的罕见的零日漏洞,如果目标技术复杂,FOXACID可能会认为被发现的机会太多,并保持0day秘密利用更重要。如果目标是低价值目标,FOXACID可能会运行价值较低的漏洞利用。如果目标价值低且技术复杂,FOXACID甚至可能运行一个已知漏洞。

对于Tor用户,FOXACID可能会针对他们的Firefox浏览器使用Egotistical Giraffe。根据斯诺登提供的绝密操作管理程序手册,一旦目标被成功利用,它就会被几个有效载荷之一感染。手册中提到的两个基本有效载荷旨在从目标计算机收集配置和位置信息,以便分析人员可以确定如何进一步感染计算机。这些决定部分取决于目标的技术复杂性和安装在目标计算机上的安全软件,在手册中称为个人安全产品或PSP。FOXACID有效载荷由TAO定期更新。

FOXACID服务器还具有复杂的功能,可以避免检测并确保成功感染其目标。操作手册指出,代号为DireScallop的FOXACID有效负载可以规避商业产品,这些产品可防止恶意软件对在重启过程中幸存的系统进行更改。

TAO还使用FOXACID来利用回调(某种自动方式感染的计算机的总称)以获得更多指令,并可能从目标计算机上传数据。根据绝密操作管理程序手册,配置为接收回调的FOXACID服务器代号为FrugalShot。回调后,FOXACID服务器可能会运行更多漏洞以确保目标计算机长期处于受感染状态,并安装旨在窃取数据的“植入物”。到2008年,NSA获得了非常多的FOXACID回调数据,以至于他们需要建立一个特殊的系统来管理这一切。

FOXACID操作人员管理规定

计算机网络攻击操作支持人员

作为FOXACID的新成员,主要目标如下:

1、 学习FOXACID核心功能的基础知识(服务器、工艺、部署、Tags和跨站点脚本)。

2、了解TAO、Unix、FOXACID、WAITAUTO、RAISEBED、FORRESTPLACE、FOXHelp和PUZZLECUBE访问的目的和功能。

3、 理解与FOXACID任务相关的TAO分类指南。

4、 理解所有关键实体,以及每个实体如何对应于FOXACID任务。

5、 接受FOXACID团队领导的FOXACID简报。

6、 理解FOXACID部署类别和FOXACID团队支持的各种任务。

7、 理解FOXACID部署类别、特殊部署流程和部署技术,至少参加一次ROC会议。

8、 了解FOXACID客户支持和TAO主要初始CNE访问能力的技术管理之间的作用和区别。

负责TAO开发基础设施描述的CNE人员

负责FOXACID基础设施的运营态势。与高级FOXACID团队成员合作,了解FOXACID服务器的所有方面,包括了解FOXACID的基本知识和特定操作。

基础知识包括:

1、 服务器操作系统基础知识

2、 系统管理功能

3、 XML

特定FOXACID操作:

1、 每个FOXACID服务器支持的任务

2、 过滤器管理

3、 有效负载配置

4、 工具测试程序

5、 漏洞利用之间的差异,包装器和有效载荷以及每一个的目的

6、 FOXACID服务器定时集成

7、 数据流和服务器与CDR的集成

8、 熟悉服务器清单

9、 演示对FOXSEARCH应用程序的理解

10、 了解FOXACID脚本及其与FOXACID服务器的关系

11、 立即对服务器采取措施进行故障排除。

负责独立的任务CNE人员

除了了解FOXACID服务器如何支持基本FOXACID任务外,还能够识别基础设施,支持以下内容的过滤器和流程:

1、 YACHTSHOP(目标)

2、 YACHTSHOP(非目标)

3、 中间人(SECONDDATE、MAGIC SQUIRREL和MAGICBEAN)

4、 FINKCOAT

5、 FRUGALSHOT

6、 Web论坛会议

7、 QUANTUM任务

8、 FERRETCANNON(JSOC和CIA工具)

9、 OLYMPUS/UNITERAKE团队能力

负责工具测试和实施CNE人员

作为负责FOXACID服务器的FOXACID团队成员,负责FOXACID服务器插件、漏洞利用、包装和有效负载的维护和功能。负责以下事项:

1、 演示对攻击过程、功能和限制的理解,以及添加、修改和更新的能力

2、 FOXACID Server插件

3、 攻击

4、 包装器

5、 有效负载

CNE运营人员

作为TAO和ROC中的CNE运营商将受到测试,需要对系统、操作和潜在的利用错误进行故障排除。不断改进当前使用的CNE活动、技术和程序(TTP),并不断提高知识、技能和能力(KSA),这是一个持续的过程。鼓励与同事合作,确定下一年的专业计划,其中包括个人培训和课程,以提高技术知识。

FOXACID服务器与目标

在2010年1月18日,已停止Enchanted操作

从上表中,我们可以发现编号为FOX00-6001执行中国及台湾地区的垃圾邮件攻击,FOX00-6101执行中国及台湾地区的中间人攻击,FOX00-6401的服务器专门针对中国大陆目标;FOX00-6004执行俄联邦地区的垃圾邮件攻击,FOX00-6101执行俄联邦地区的中间人攻击,FOX00-6402的服务器专门针对俄罗斯目标。

结尾

斯诺登揭秘的报告指出的那些网络攻击系统可能仅仅只是NSA诸多手段监视全世界的冰山一角,就连美国本土人民也无不为自己的隐私行为时时刻刻遭到监控而感到恐慌。美国公民自由联盟国家安全项目的帕特里克·图米来说,让他夜不能寐的不只是这一切,而是整个技术领域。“威胁是持续的监视——无论我们走到哪里,都会使用庞大的设备网络进行监视,这些设备可能会听到我们说的话,或者根据我们的脸或走路的方式识别我们是谁。这些敏感信息将被用于做出歧视性或不准确的决定,这可能会对我们的生活产生深远影响,这是一个非常现实的危险。”

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有