近年来,网络安全事件和恶意代码攻击层出不穷,它们给国家、社会和个人带来了严重的危害,如分布式拒绝服务攻击(DDoS)、基于僵尸网络(Botnet)的攻击、勒索病毒WannaCry、高级可持续威胁(APT)攻击、利用远程控制木马的信息窃取等。

2020年以来,恶意代码数量依然呈上升的趋势,尤其是新型恶意代码,其数量始终呈逐年递增状态,这对网络空间安全造成了极大的威胁。

在这些恶意代码攻击中, 攻击者会向目标主机(受害主机),发送特定的攻击数据包或执行恶意行为。如果能追踪这些攻击数据包的来源,定位攻击者的真实位置,受害主机不但可以采用应对措施,如在合适位置过滤攻击数据包,而且可以对攻击者采取法律手段。因此在网络取证和安全防御领域,网络攻击溯源一直是一个热点问题。

下图展示了APT组织Lazarus(APT38)的重大攻击时间线。如果某次攻击发生时或发生前,能够追踪溯源到是某个组织发起的,那是不是就能有效避免一次安全攻击呢?

击呢?

-

参考及推荐文章:APT组织Lazarus的攻击历程 - Freebuf深信服团队

网络攻击追踪溯源旨在利用各种手段追踪网络攻击的发起者。相关技术提供了定位攻击源和攻击路径,针对性反制或抑制网络攻击,以及网络取证能力,其在网络安全领域具有非常重要的价值。

当前,网络空间安全形势日益复杂,入侵者的攻击手段不断提升,其躲避追踪溯源的手段也日益先进,如匿名网络、网络跳板、AN网、网络隐蔽信道、隐写术等方法在网络攻击事件中大量使用,这些都给网络攻击行为的追踪溯源工作带来了巨大的技术挑战。

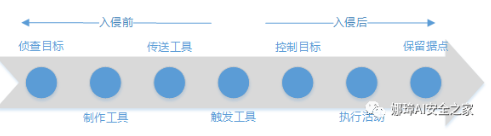

攻击链通常分为七个阶段:

-

侦查目标(Reconnaissance):侦查目标,充分利用社会工程学了解目标网络。

-

制作工具(Weaponization):主要是指制作定向攻击工具,例如带有恶意代码的pdf文件或office文件。

-

传送工具(Delivery):输送攻击工具到目标系统上,常用的手法包括邮件的附件、网站(挂马)、U盘等。

-

触发工具(Exploitation):利用目标系统的应用或操作系统漏洞,在目标系统触发攻击工具运行。

-

安装木马(Installation):远程控制程序(特马)的安装,使得攻击者可以长期潜伏在目标系统中。

-

建立连接(Command and Control):与互联网控制器服务器建立一个C2信道。

-

执行攻击(Actions on Objectives):执行所需攻击行为,例如偷取信息、篡改信息等。

传统的恶意代码攻击溯源方法是通过单个组织的技术力量,获取局部的攻击相关信息,无法构建完整的攻击链条,一旦攻击链中断,往往会使得前期大量的溯源工作变得毫无价值。

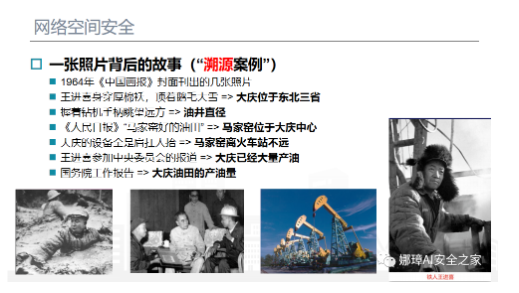

同时,面对可持续、高威胁、高复杂的大规模网络攻击,传统方法没有深入分析攻击组织间的关系,缺乏利用深层次恶意代码语义知识,因此学术界和企业界也提出了一些解决措施。下图展示了一个经典的溯源案例。

为了进一步震慑黑客组织与网络犯罪活动,目前学术界和产业界均展开了恶意代码溯源分析与研究工作。其基本思路是:

-

同源分析:利用恶意样本间的同源关系发现溯源痕迹,并根据它们出现的前后关系判定变体来源。恶意代码同源性分析,其目的是判断不同的恶意代码是否源自同一套恶意代码或是否由同一个作者、团队编写,其是否具有内在关联性、相似性。从溯源目标上来看,可分为恶意代码家族溯源及作者溯源。

-

家族溯源:家族变体是已有恶意代码在不断的对抗或功能进化中生成的新型恶意代码,针对变体的家族溯源是通过提取其特征数据及代码片段,分析它们与已知样本的同源关系,进而推测可疑恶意样本的家族。例如,Kinable等人提取恶意代码的系统调用图,采用图匹配的方式比较恶意代码的相似性,识别出同源样本,进行家族分类。

-

作者溯源:恶意代码作者溯源即通过分析和提取恶意代码的相关特征,定位出恶意代码作者特征,揭示出样本间的同源关系,进而溯源到已知的作者或组织。例如,Gostev等通过分析Stuxnet与Duqu所用的驱动文件在编译平台、时间、代码等方面的同源关系,实现了对它们作者的溯源。2015年,针对中国的某APT攻击采用了至少4种不同的程序形态、不同编码风格和不同攻击原理的木马程序,潜伏3年之久,最终360天眼利用多维度的“大数据”分析技术进行同源性分析,进而溯源到“海莲花”黑客组织。

网络攻击追踪溯源按照追踪的深度和精准度可分为:

-

追踪溯源攻击主机

-

追踪溯源攻击控制主机

-

追踪溯源攻击者

-

追踪溯源攻击组织机构

常用方法包括域名/IP地址分析、入侵日志监测、全流量分析、同源分析、攻击模型分析等。为了进一步防御网络犯罪活动和威慑黑客组织,目前学术界和产业界均展开了恶意代码溯源分析与研究工作。

网络追踪溯源常用工具包括:

-

磁盘和数据捕获工具

-

文件查看器

-

文件分析工具

-

注册表分析工具

-

互联网分析工具

-

电子邮件分析工具

-

移动设备分析工具

-

网络流量取证工具

-

数据库取证工具

-

逆向分析工具

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有