子公司资产收集

红蓝对抗中往往只会给你目标企业的名称,以及对应的靶标系统地址,而很少有直接从靶标系统入手获取权限的情况,这时候我们需要进行对企业的子公司信息进行收集。

查询子公司,一般控股在51%以上就可以算隶属于该目标的资产

通过企查查的对外投资可以轻松找到目标子公司资产

备案号|官网收集

https://www.beianx.cn/

https://beian.miit.gov.cn/#/Integrated/index

通过公司名可以查到公司对应的网站和备案号

子域名|ip收集

fofa

判断c段ip资产和子域名资产很好用

语法规则

直接输入查询语句,将从标题,html内容,http头信息,url字段中搜索

title="abc" 从标题中搜索abc。例:标题中有北京的网站

header="abc" 从http头中搜索abc。例:jboss服务器

body="abc" 从html正文中搜索abc。例:正文包含Hacked by

domain="qq.com" 搜索根域名带有qq.com的网站。例: 根域名是qq.com的网站

host=".gov.cn" 从url中搜索.gov.cn,注意搜索要用host作为名称。例: 政府网站, 教育网站

port="443" 查找对应443端口的资产。例: 查找对应443端口的资产

ip="1.1.1.1" 从ip中搜索包含1.1.1.1的网站,注意搜索要用ip作为名称。例: 查询IP为220.181.111.1的网站; 如果想要查询网段,可以是:ip="220.181.111.1/24",例如查询IP为220.181.111.1的C网段资产

protocol="https" 搜索指定协议类型(在开启端口扫描的情况下有效)。例: 查询https协议资产

city="Hangzhou" 搜索指定城市的资产。例: 搜索指定城市的资产

region="Zhejiang" 搜索指定行政区的资产。例: 搜索指定行政区的资产

country="CN" 搜索指定国家(编码)的资产。例: 搜索指定国家(编码)的资产

cert="google" 搜索证书(https或者imaps等)中带有google的资产。例: 搜索证书(https或者imaps等)中带有google的资产

banner=users && protocol=ftp 搜索FTP协议中带有users文本的资产。例: 搜索FTP协议中带有users文本的资产

type=service 搜索所有协议资产,支持subdomain和service两种。例: 搜索所有协议资产

os=windows 搜索Windows资产。例: 搜索Windows资产

server=="Microsoft-IIS/7.5" 搜索IIS 7.5服务器。例: 搜索IIS 7.5服务器

app="HIKVISION-视频监控" 搜索海康威视设备,更多app规则。例: 搜索海康威视设备

after="2017" && before="2017-10-01" 时间范围段搜索。例: 时间范围段搜索,注意: after是大于并且等于,before是小于,这里 after="2017" 就是日期大于并且等于 2017-01-01 的数据,而 before="2017-10-01" 则是小于 2017-10-01 的数据

asn="19551" 搜索指定asn的资产。例: 搜索指定asn的资产

org="Amazon.com, Inc." 搜索指定org(组织)的资产。例: 搜索指定org(组织)的资产

base_protocol="udp" 搜索指定udp协议的资产。例: 搜索指定udp协议的资产

is_ipv6=true 搜索ipv6的资产,只接受true和false。例: 搜索ipv6的资产

is_domain=true 搜索域名的资产,只接受true和false。例: 搜索域名的资产

ip_ports="80,443" 或者 ports="80,443" 搜索同时开放80和443端口的ip资产(以ip为单位的资产数据)。例: 搜索同时开放80和443端口的ip

ip_ports=="80,443" 或者 ports=="80,443" 搜索同时开放80和443端口的ip资产(以ip为单位的资产数据)。例: 搜索只开放80和443端口的ip

ip_country="CN" 搜索中国的ip资产(以ip为单位的资产数据)。例: 搜索中国的ip资产

ip_region="Zhejiang" 搜索指定行政区的ip资产(以ip为单位的资产数据)。例: 搜索指定行政区的资产

ip_city="Hangzhou" 搜索指定城市的ip资产(以ip为单位的资产数据)。例: 搜索指定城市的资产

ip_after="2019-01-01" 搜索2019-01-01以后的ip资产(以ip为单位的资产数据)。例: 搜索2019-01-01以后的ip资产

ip_before="2019-01-01" 搜索2019-01-01以前的ip资产(以ip为单位的资产数据)。例: 搜索2019-01-01以前的ip资产

高级搜索:可以使用括号 和 && || !=等符号,如

title="powered by" && title!=discuz

title!="powered by" && body=discuz

( body="content=\"WordPress" || (header="X-Pingback" && header="/xmlrpc.php" && body="/wp-includes/") ) && host="gov.cn"

新增==完全匹配的符号,可以加快搜索速度,比如查找qq.com所有host,可以是domain=="qq.com"

关于建站软件的搜索语法请参考:组件列表

当然fofa上的资产不一定是及时有效的,我们拿到目标ip还可以进行一次全端口扫描,往往也可以发现一些fofa上没有记载的端口

灯塔ARL

YYDS

X情报社区

https://x.threatbook.com/

需要高级特权...

资产确认

判断ip是否为我们的目标站点,可以从以下几个途径入手

fofa查ip的地理位置,如果是国外的话,那么一般可以排除

查询网-ip反查询 https://site.ip138.com/

威胁情报中心(微步) https://x.threatbook.cn/

目录扫描

dirsearch -u 目标url

dirsearch -e php,html,js -u url

dirsearch -e php,html,js -u url -w 字典文件

dirsearch -e php,html,js -u url -r #递归扫描

dirsearch -e php,html,js -u url -r -R 3 #设置最大递归深度

dirsearch -e php,html,js,bak,zip,tgz,txt -u url -t 30 #设置线程

dirsearch -e asp,aspx,htm,js -u url -X php,jsp,jspx #排除扩展

Google Hacking

语法规则

intext:把网页中的正文内容中的某个字符作为搜索的条件

intitle: 把网页标题中的某个字符作为搜索的条件

cache: 搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

filetype: 指定一个格式类型的文件作为搜索对象

inurl: 搜索包含指定字符的URL

site: 在指定的(域名)站点搜索相关内容

常用语法

管理后台地址

site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

上传类漏洞

site:target.com inurl:file

site:target.com inurl:upload

注入漏洞

site:target.com inurl:php?id=

编辑器

site:target.com inurl:ewebeditor

目录遍历漏洞

site:target.com intitle:index.of

SQL错误信息

site:target.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:”Warning: pg_connect()"

phpinfo()

site:target.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件泄露

site:target.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件泄露

site:target.com ext:.sql | .dbf | .mdb | .db

日志文件泄露

site:target.com ext:.log

备份和历史文件泄露

site:target.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文件泄露

site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮箱信息

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email

社工信息

site:target.com intitle:账号 | 密码 | 工号 | 学号 | 身份证

绕过CDN

确认cdn

使用 nslookup 进行检测,如果返回域名解析对应多个 IP 地址多半是使用了 CDN

多地ping

https://tool.chinaz.com/speedworld/

https://tool.chinaz.com/speedtest/

https://ping.chinaz.com/

域名解析记录

https://site.ip138.com/

让其主动连接我们

邮件|SSRF等

查询子域名

毕竟 CDN 还是不便宜的,所以很多站长可能只会对主站或者流量大的子站点做了 CDN,而很多小站子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP

https://x.threatbook.com/

googlehacking

fofa

arl

...

网络空间引擎

fofa

zoom eye

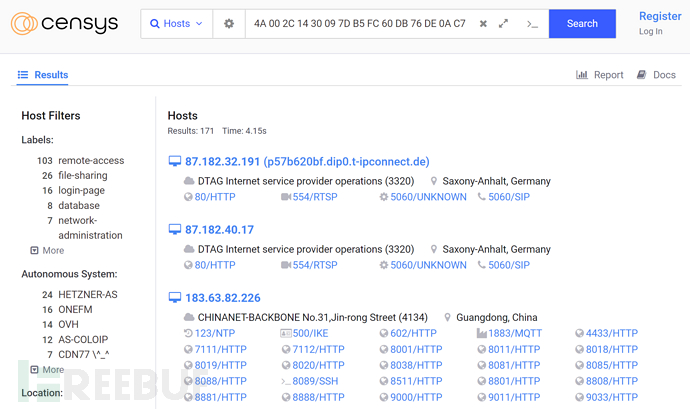

Censys查询SSL证书找到真实IP

在网站https://search.censys.io/上用SHA-256的值查询

nmap端口扫描参数技巧

proxychains4 sudo nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 512 --host-timeout 30 -T3 -v -oG result.txt --script http-methods --script-args http.useragent="Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0" 211.159.218.141

-sS:使用SYN方式扫描,默认用的是-sT方式,即TCP方式,需要完成完整的三次握手,比较费时,SYN就比较快一些了;

-Pn: 禁用PING检测,这样速度快,并且可以防止有些主机无法ping通而被漏掉不扫描;

-n: 功能未知;

–open: 只输出检测状态为open的端口,即开放的端口;

–min-hostgroup 4:调整并行扫描组的大小;

–min-parallelism 512:调整探测报文的并行度;

–host-timeout 30:检测超时的跳过

-T3:总共有T0-T5,貌似T3比较折中

-v:打印详细扫描过程

-oG:输出为比较人性化的格式,一条记录一行,后期好处理

-iL:通过iL可以载入ip批量文件

-n表示不进行DNS解析

--script http-methods:http方式扫描

--script-args http.useragent="Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0":伪造agent头

其他常用工具

不建议漏洞扫描工具(用处不大还秒封ip)

目录扫描 dirsearch

服务爆破 hydra

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有