大家都听说过黑客吧?我年轻的时候也很崇尚黑客,有幸也参与了01年的那场中美黑客大战,后面虽然是做的正儿八经的程序员,但对攻防这一块还是一直比较有兴趣。

今天给大家介绍的是网络安全方向下面的渗透测试,不管是白帽还是黑帽,都需要掌握这些攻防技术,老话说得好:“最好的防御就是懂得如何去攻击”。

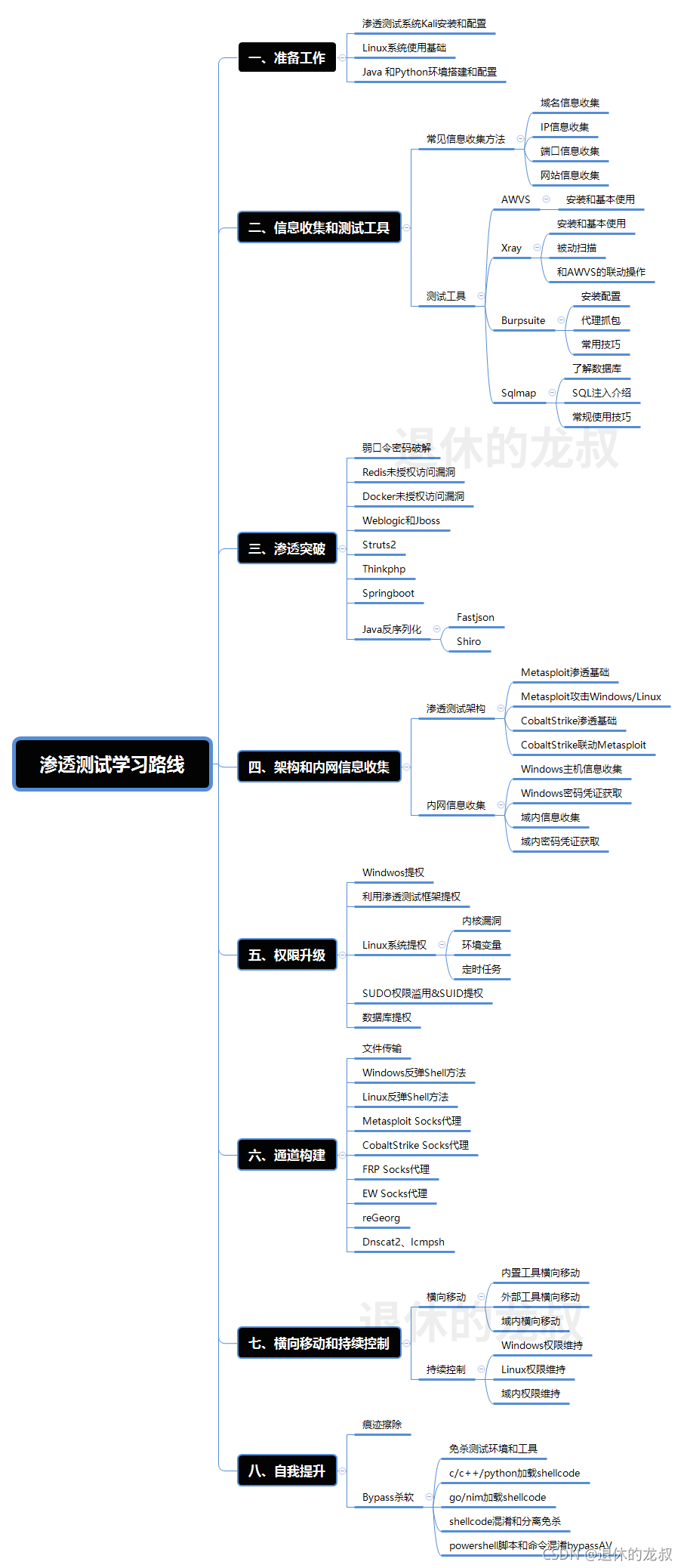

话不多说,我们来看看渗透测试要学哪些东西。

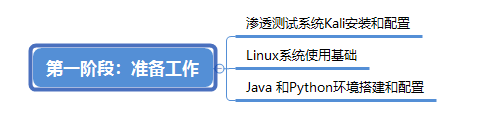

一 准备工作

如果要往这方面去学习,前面的准备工作就得做好,做完这些事情之后就万事俱备只欠东风了,可以开始你的渗透之旅了。

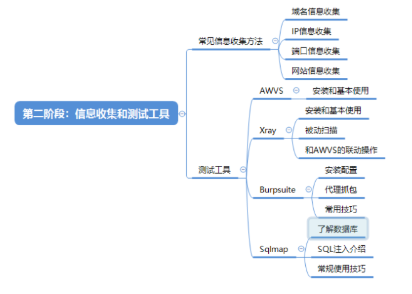

二 信息收集和测试工具

渗透测试工程师经常要用自己的渗透技术去模拟外部攻击,测试出目标存在的漏洞,那么在我们开始渗透之前,肯定要先做好目标的信息收集,清楚我们的目标现在的防御等信息,所以常见的信息收集方法是必须掌握的。与此同时,常见的测试工具我们也得掌握,没有金刚钻,别揽瓷器活。

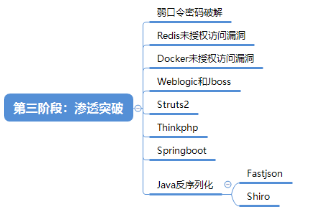

三 渗透突破

有了工具和目标站点之后还不够,我们还得有渗透突破技术,就像宝刀给了你,你也得会点刀法才能耍得有模有样的,对吧?所以比较常用的渗透突破技术也是必须要会的。

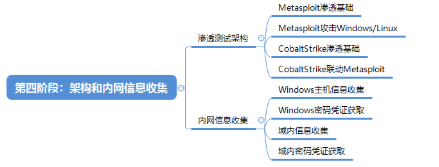

四 架构和内网

在渗透开始之前,我们肯定得用到工具来扫描目标存在哪些漏洞,这时候就需要用到渗透测试架构了,找到突破点;在进去之后,内网的环境跟外面不一样了,这时候我们又得会内网信息的收集技巧,开始收集内部信息。

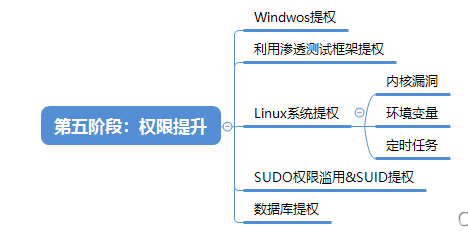

五 权限升级

做过渗透的都知道,就算你进去了,但有些东西你是拿不到的,因为你当前的权限还是比较低,这个时候我们就需要提升权限来”为所欲为“。

六 通道构建

当我们拥有了更大的权限之后,获取到的信息也就更有价值,拿到东西是问题不大的,但怎么拿走就是问题了,如果东西比较大比较多呢?想要拿走又不闹出大动静,这个时候我们就需要悄悄地构建通道了。

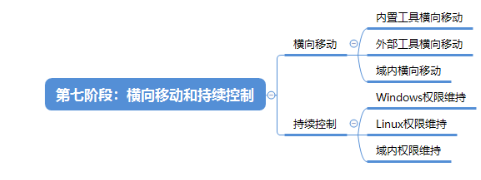

七 横向移动和持续控制

前面所说的权限提升,大多数情况下只能获得系统的权限,但有的东西是放在系统背后的主机,所以就需要通过横向移动技术,把被渗透的系统作为跳板,去访问背后的主机,获得更多的资产。

还有一点就是,渗透有时候并没有那么快地就拿到我们想要的东西,需要潜伏等待,这个时候我们就需要用到持续控制技术,维持我们的隐身状态不被发现。

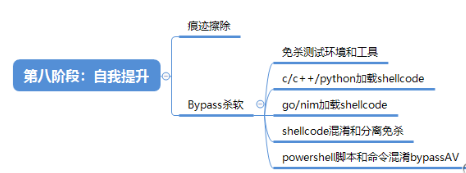

八 自我提升

做完了渗透之后,我们肯定得把证据捣毁,擦除痕迹不让别人发现,这也是很多白帽子人员常做的事情。以及还有一点不可忽略,那就是渗透时要注意杀毒软件的检测,这些都是一些技术提升要学的东西。

对于技术来讲,最好的防御,就是知道怎么去攻击。

所有的学习知识就到这里了,学完之后你起码能达到中级的渗透测试工程师水平,通过模拟外部攻击行为可以检查出很多的目标漏洞,最终给我们的其他开发人员一些建议,完善我们的系统或者服务器等等,其实也是蛮有意思的。

完整学习路线图

最后给大家附上完整的学习路线图:

学习路线的作用就是可以去网上找相对于的知识点学习,你拿到的资源可以是不全面的,但缺什么你都知道了,补什么就行。

所有的东西都已经慷慨地给你们了,如果对你有帮助的话,还望顺手三连,感激不尽。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有