引言

强标《汽车整车信息安全技术要求》(以下简称GB整车强标)在第6章车辆信息安全一般要求中提到:“车辆生产企业应识别车辆的关键要素,对车辆进行风险评估,并管理已识别的风险。”

GB整车强标虽未正式发布,但已在本月顺利通过审查。对智能网联汽车制造商而言,已经到了必须采取行动的紧迫阶段。而作为智能汽车网络安全开发的起点和关键基石,汽车威胁分析与风险评估也成了车厂首要任务,无论是进行风险管理还是安全测试,威胁分析和风险评估都是最基础的一步。

方法论概述

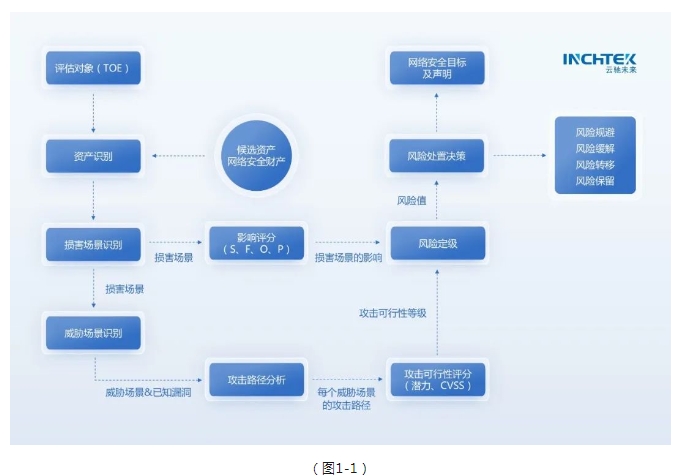

GB整车强标虽然对威胁分析与风险评估提出了要求,但是并未给出具体的方法论,在具体的工程实践中,还是应该参考ISO/SAE 21434中提出的威胁分析和风险评估的方法及流程,其内容概要如图1-1所示:

完整的TARA分析流程在确定分析对象后,就要对对象进行资产识别,明确我们要分析的网络安全财产,然后针对这些网络安全财产进行损害场景识别和威胁场景识别。

损害场景即站在车辆制造商或道路使用者的角度分析资产的安全属性被破坏后所造成的影响,通过损害场景对车辆制造商或道路使用者造成的影响大小进行评分得出影响等级。

威胁场景是站在攻击者的角度分析通过采取何种手段,利用什么漏洞可以破坏资产的各个安全属性并造成影响,根据完成攻击的难易程度进行评分,得出攻击可行性等级。

最后综合影响等级和攻击可行性等级结果计算最终的风险值,并给出不同的风险处置策略。

本文将结合以往项目经验,并以ISO/SAE 21434中的方法论为例,对汽车威胁分析与风险评估方法论中的关键步骤进行解读。

评估对象确认

确认评估对象的输入是整个TARA分析的起点,需要根据业务场景明确相关的分析对象、分析的边界、功能及系统架构。在此阶段的依赖输入为item definition(项目定义文档)。

资产识别

完成一个高质量的TARA分析的先决条件就是要准确识别网络安全相关资产,所谓资产就是具有一个或多个网络安全属性的有价值的数据、组件或功能等。

常见安全属性包括保密性、完整性和可用性,也可根据实际情况进行扩展如:真实性、抗抵赖性、授权和新鲜性等,安全属性的破坏会导致评估对象的信息安全造成损害的,我们可以认定其为资产,资产也可根据应用场景的不同分为不同的类型,不同类型的资产也会有其特殊的网络安全属性,资产及其安全属性是我们进行威胁与风险评估的关键基础。

损害场景分析

资产识别完成后,我们会得到带有网络安全属性的资产清单,根据不同安全属性被破坏后对车辆制造商、道路使用者或其他实体所造成的影响确定最终的损害场景。

注:一个安全属性可以对应多个损害场景。

影响评级分析

影响评级主要从以下四个维度来进行判断:安全(Safety)、财产(Financial)、操作(Operational)、隐私(Privacy),每个维度包含四个等级,严重(Severe)、主要(Major)、中等(Moderate)、可忽略(Negligible),具体评分标准可参考图1-2:

(图1-2)

我们在判断影响等级的时候,四个维度中有一项是严重的,那么最终的影响级别就是高,我们可以直接选取最严重的结果作为最终的判定结果。

威胁场景分析

威胁场景分析需要识别和判断攻击者使用何种方式破坏资产的安全属性导致损害场景的产生。我们应站在攻击者视角,尽可能全面地识别和发现攻击方法。

识别威胁场景我们可以借助一些威胁分析模型,比如:STRIDE、EVITA、TVRA、DREAD等,几种模型各有优势及侧重点,针对汽车行业的威胁分析与风险评估,推荐使用微软的STRIDE模型,通过将资产的安全属性与威胁相匹配,进而根据威胁的定义识别出与资产相关的威胁,确保在分析过程中不会忽略已知的攻击。

注:一个损害场景可以对应多个威胁场景,一个威胁场景也可以导致多个损害场景。

攻击路径分析

攻击路径分析就是将威胁场景中的攻击方法展开分析;传统IT行业攻击思路通常是信息搜集外网打点,从外网进入内网获取服务器控制权限,再通过横向扩展获取局域网内更多服务器的控制权限及数据;智能网联汽车的攻击思路亦是如此,基于整车来讲,攻击者的攻击入口基本上是比较确定的,首先要具备接入车内网络的权限或者控制云端后台直接实现远程控制车辆,当攻击者获取接入车内网络权限后,便可以实施车内网络分析、车内控制器权限控制、固件及数据的提取。

针对攻击路径的分析有两种方法:自顶向下和自底向上。

自顶向下:根据已知漏洞或相似的组件,推断出资产或组件的攻击路径,可将其视为一种公式化的分析方法,该方法适用于我们分析的对象还未实现,处在概念设计阶段的时候较为实用。

自底向上:适用于已经掌握分析对象的详细架构设计、SBOM及HBOM等的场景,此时可以依据掌握的信息识别出各个分析对象的具体漏洞,通过具体的漏洞信息判断实际的攻击路径。

攻击可行性分析

攻击可行性分析主要有三种方法基于攻击向量、基于攻击潜力和基于CVSS的方法。

攻击向量

基于攻击向量的方法主要是从发起攻击的位置进行判断,包含四个方面:远程(network)、近场(adjacent)、本地(local)、物理(physical)。

攻击潜力

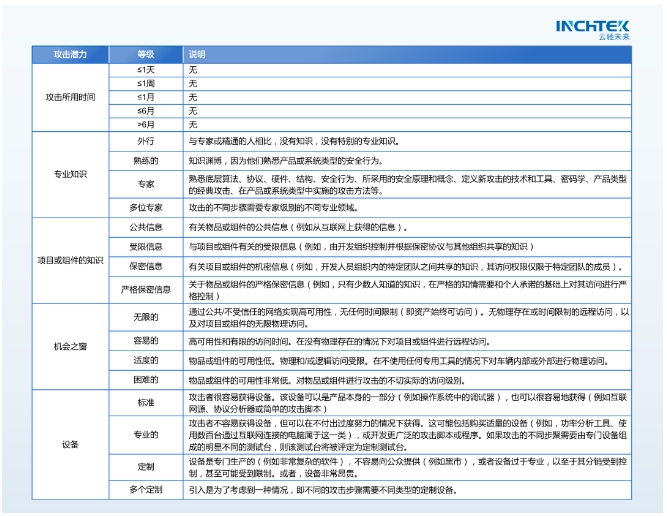

基于攻击潜力的方法主要包含五个方面:

1、经历时间(elapsed time):从识别漏洞到完成攻击所花费的时间(专家)

2、专业知识(specialist expertises):攻击者的专业技能和经验水平

3、对象或组件的知识(knowledg of the item or component):对目标信息的了解程度

4、攻击窗口(window of opportunity):完成攻击所需要的条件

5、设备(equipment):攻击者完成攻击所需要的工具

具体评分标准参考图1-3:

(图1-3)

基于攻击潜力的方法比较全面但不够具体,所以当我们采用上文所说的自顶向下的攻击路径分析方法时,推荐采用基于攻击潜力的评分方式。

CVSS

基于CVSS的方法主要包含四个方面:

1、攻击向量(attack vector):远程、近场、本地、物理

2、攻击复杂度(attack complexity):高、低

3、攻击权限要求(privileges required):高、低、无

4、是否需要用户交互(user interaction):需要、不需要

具体评分标准参考图1-4:

(图1-4)

基于CVSS的方法更适用于针对每个详细的漏洞和攻击方法进行评分,对于确定的攻击方式评分更加准确具体,所以这种方法适用于上文中提到的自底向上的攻击路径分析方式。

风险定级

在完成资产识别和威胁分析之后,我们将使用合适的方法和工具来评估威胁如何导致安全事件的发生,即攻击的可行性。然后,结合相关损害场景的影响等级,我们可以评估安全事件可能造成的损失,从而确定安全风险。

根据计算出的相关损害场景的影响等级与相应攻击路径的攻击可行性,计算风险值,风险值的计算方法通常采用矩阵法,通过查询风险矩阵得出最终的安全风险值。具体风险矩阵可参考图1-5:

(图1-5)

风险处置决策

在完成风险定级后,根据风险矩阵得出了相应的风险值,对于不同的风险值应该采取不同的处置策略,从而确定风险整改的紧急性和必要性,风险处置决策主要包含以下几个方面:

1、规避风险(Avoiding the risk):通过消除风险源来避免风险的产生

2、缓解风险(Reducing the risk):通过网络安全目标和网络安全需求降低风险的影响

3、转移风险(Sharing the risk):通过合同分担风险或通过购买保险转移风险

4、保留风险(Retaining the risk):风险影响较小或无影响,通过网络安全声明说明保留原因

详细的风险处置方式介绍将于另外篇幅中进行说明。

网络安全目标

在经过资产识别、损害场景识别、损害影响评级、威胁场景识别、攻击路径分析以及攻击可行性分析后,我们最终得到了资产的相关风险,这些风险会导致资产的网络安全属性被破坏,通过确定网络安全目标来保证资产的安全属性不被破坏,同时也为后续制定网络安全需求提供了方向。

网络安全需求

安全需求顾名思义,就是控制器要满足网络安全需要采取的措施,在经过威胁分析和风险评估后,得出了控制器或组件需要采取的控制措施,这些措施是为了保护汽车系统免受网络攻击和潜在威胁的影响而需要满足的一系列技术要求如:机密性、完整性、可用性、身份认证和访问控制、安全远程访问,以及恶意行为检测和响应等。

提出网络安全需求后还应对网络安全需求能否达成网络安全目标进行确认,通过满足网络安全需求可以提高汽车系统的网络安全性,确保车辆和乘客的安全。

GB整车强标对整车提出了车辆信息安全技术要求,包含外部连接安全要求、通信安全要求、软件升级安全要求、数据安全要求这几个方面,车辆制造商和供应商可根据威胁与风险评估结果中得出的网络安全需求,结合GB整车强标中的信息安全技术要求,形成自己的安全需求规范,用以指导后续项目的开发。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有