本文来源: SASETECH

原文链接:https://mp.weixin.qq.com/s/jXPu_EnuErA3LDworM2_Eg

今天,百年历史的汽车行业正经历着颠覆性的变革,随着汽车电动化、网联化、智能化的发展,汽车已经从一个运输的工具,演变成一个移动的智能空间,一个大数据的交互平台,一个分布式储能单元和一个大算力的运算中心。快速演进中的汽车网联化、智能化使得汽车信息安全成为了一个越来越不容易忽视的重要问题。国际和国内的研究报告显示,智能网联带来的各类网络攻击风险大大增加,网络安全事件层出不穷,智能网联汽车的信息安全不仅涉及车辆自身的安全,而且关乎个人、社会、国家的安全,车辆受到网络攻击所造成的危害日益严重。因此,汽车信息安全已经成为整个汽车行业乃至社会面临的新的严峻挑战。小编多年从事PKI方面的工作,旨在探索PKI与智能网联汽车的深度融合,希望与行业前辈共同探索密码在智能网联汽车中的深度应用。本文描述了常用的几种PKI车联网应用,较简单仅适用于科普,各车企建设方案均有不同,另全文内容较多,感谢大家的耐心阅读。

本文主要内容分为3个部分(约4300字,13钟阅读)

01

PKI系统及衍生产品科普(大佬略过)

名词解释

PKI:公钥基础设施(Public Key Infrastructure)是采用非对称密码算法和技术,来实现并提供安全服务,并具有通用性的安全基础设施,是一种遵循标准的密钥管理平台。PKI能够为所有网络应用透明地提供采用加密和数字签名等密码服务所必需的密钥和证书管理。在车联网应用中,PKI可为各类实体对象提供身份的可信描述,为对象签发统一的数字身份标识—数字证书,从而构建可信的网络虚拟环境。为实现信息的保密性、完整性和不可抵赖性提供基础支撑。

CA:证书认证机构(certificate authority)是对数字证书的签发、发布、更新、撤销等全生命周期进行全过程管理的系统

RA:证书注册机构(registration authority)受理数字证书的申请、更新、恢复和注销等业务

KMC:密钥管理中心(key management centre)提供了对生命周期内的加密证书密钥对进行全过程管理的功能,包括密钥生成、存储、分发、备份、更新、撤销、归档、恢复等,与CA结合使用。

KMS:密钥管理系统提供密钥全生命周期管理,通过密码服务接口,提供SM2/SM3/SM4等国密算法或国际算法的对称加解密、非对称加解密、签名验签等密码服务

(注:KMC和KMS容易搞混,KMC是为认证中心提供密钥管理服务的软件系统,KMS是解决密钥安全管理和密钥安全服务需求的安全基础产品,二者虽然都有密钥管理的功能,但使用场景不同,需注意)

LDAP:轻量级目录访问协议(Lightweight Directory Access Protocol)是一种较为简单的轻量级目录访问协议,目录是一种特殊的数据库,存储对象信息树型列表,有标准的访问协议。LDAP可与PKI等产品线配合,为用户提供完整的身份管理、身份认证、权限控制解决方案。

SVS:签名验签服务器(Signature verification server)签名验签服务器是一款为关键业务系统提供基于PKI体系架构的签名验签设备,对各种类型的电子数据给出基于数字证书的数字签名服务,并向签名数据验证其签名的真实性与有效性的专用服务器;

数字证书(digital certificate):PKI技术的现实载体,网络世界的电子身份证,由证书认证机构(CA)签发的包含公开密钥拥有者信息、公开密钥、签发者信息、有效期以及扩展信息的一种数据结构。按类别分为个人证书、机构证书和设备证书,按用途可分为签名证书和加密证书。

私钥(private key):非对称密码算法中只能由拥有者使用的不公开密钥。

公钥(public key):非对称密码算法中可以公开的密钥。

密码综合服务管理平台:以商密密码为基础,结合平台化技术手段整合密码资源、创建统一标准、统一规范、统一输出密码服务能力、应用管理能力、设备管理能力、密钥管理能力、业务过程管理能力。通过服务的聚合实现资源与能力共享,支撑新应用与新业务的快速开发与迭代。

02

PKI在智能网联汽车中的应用

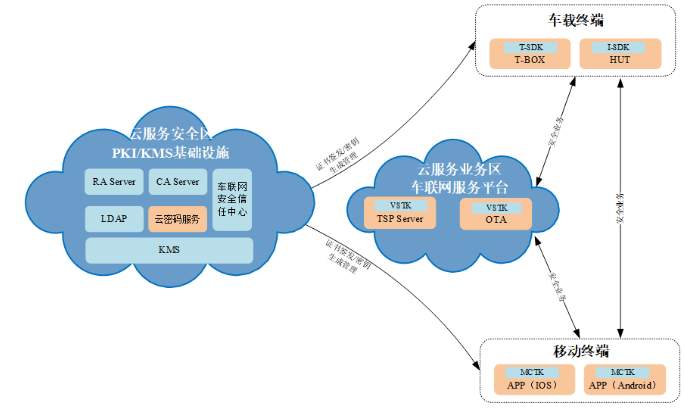

(1)车云安全通信

云端的设备接入网关、车载终端均需由PKI签发证书,对于TBOX等车载ECU的激活操作,即PKI中的证书签发,步骤简述如下:

步骤1:TBOX产生公私钥对并构造P10申请(P10中包含证书主题、有效期、公钥以及上述信息的签名),将申请发送至云端;

步骤2:云端证书管理服务接收到请求后,对上传的信息进行校验,并将P10和车辆其他信息封装成PKI识别的证书请求,PKI签发证书;

步骤3:云端将签发后的PKI证书返回至车端TBOX存储。

在云端和设备端均激活(证书签发)后,通信实体与云端便可基于数字证书进行通信。

(2)V2X证书管理系统

V2X证书管理系统采用密码技术,针对V2X车联网应用提供安全认证服务,确保V2X应用中消息及消息的来源都可以得到及时有效的验证、消息的机密性能够得到保护,为汽车智能网联、智慧交通、自动驾驶等提供安全支撑。

V2X安全认证系统包括云端安全平台和客户端安全中间件,云端平台提供数字证书的全生命周期管理、安全策略配置、安全测试、恶意行为分析等;客户端安全中间件主要应用在车端、RSU端、移动终端等,提供客户端密钥管理、证书的申请和存储、V2X消息的安全传输和验证、OTA的安全保护、数字钥匙安全认证等安全支撑。

V2X证书管理系统基于公钥基础设施PKI实现,其架构如图所示,主要包括根证书机构、LTE-V2X证书机构、认证授权机构和证书申请主体四部分。实际应用时,各逻辑实体可以根据实际设备开发及部署需要合设或分设,并可以根据政策法规,行业监管要求和业务运营需要,由不同机构分层分级部署、管理和运营。

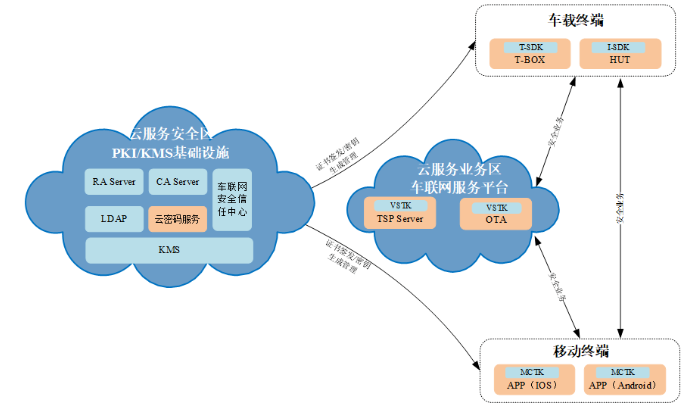

(3)FOTA升级

FOTA(Firmware Over the Air)即固件空中升级技术,通过网络自动升级车辆的固件,从而完成车辆新功能集成、现有功能升级、问题修复。伴随着车联网技术的兴起,FOTA也开始飞入寻常百姓家。FOTA升级的对象从最早的信息娱乐系统(如导航、娱乐、舒适性配置等),过渡到核心零部件的控制系统(发动机、变速箱、底盘、三电控制器等),再到如今如日中天的自动驾驶系统。

FOTA系统和其他车联网业务相似,同样由云管端三端构成。易受攻击点包括服务平台端、车云通信通道、车内总线通信。攻击方式包括数据篡改、反向还原、重放攻击、拒绝攻击、回滚攻击、控制等。目前各OEM的FOTA信息安全方案一般采用PKI公钥基础设施的方案,PKI可以保证车云通信的身份认证,通过对升级包的加密,保证升级包的机密性、完整性、真实性。

基于上述问题,可利用签名验签服务器保障升级包的信息机密性,数据完整性,隐私性等要求。以下结合具体的流程步骤:

步骤1:计算获取原始升级包的HASH值,使用该HASH值作为参数去获取升级包加密需要的加密因子。文件的HASH值可以认为是文件的指纹,使用它作为获取加密因子的参数,能达到不同文件得到不同加密因子的效果。

步驟2:使用获取到的加密因子和AES256算法对文件进行加密处理,得到加密后的升级包。

步骤3:获取加密包的HASH值,把它作为对升级包签名的内容。

步骤4:获取对称加解密的秘钥对,用来做文件签名使用。

步骤5:使用获取到的秘钥对中的私钥,采用RSA加密算法对加密包的HASH值进行签名,签名后生成了一段字符串,此段字符串即为数字签名的凭证。对升级包进行签名之后,只有使用公钥进行才能验签通过,从而达到身份认证的功能。

步骤6:把签名好的字符串和签名秘钥对中的公钥拼接在升级包后面,作为升级包的一部分,下发到智能设备中。

步骤7:使用HTTPS加密通道,下发升级包,采用TLS1.2加密协议,保障升级包来源的可靠性,以及升级包在传输过程中不被监听和截取。

步骤8:升级包下载到智能终端之后,程序根据预先约定的规则对升级包进行拆解。拆解后为加密包、验签公钥及签名字符串三块。

步骤9:使用智能设备预置的根证书对拆分好的公钥进行认证,认证通过说明该公钥为合法的公钥。

步骤10:使用认证过的公钥对签名字符串进行验签,验签过程也就是对签名字符串进行解密的过程,解密后和加密升级包的HASH值进行比较,如果一致,则代表验签通过。从而达到了认证了升级包来源的可靠性及完整性的效果。

步骤11:验签通过后的升级包还是个加密的升级包,需要对其进行解密之后才能使用。我们再使用升级包的原始HASH值,去获取升级包的解密秘钥,并使用AES256算法对该文件进行解密,解密之后得到的文件即为原始文件。至此,我们可以使用该升级包进行对固件进行后续的升级操作。

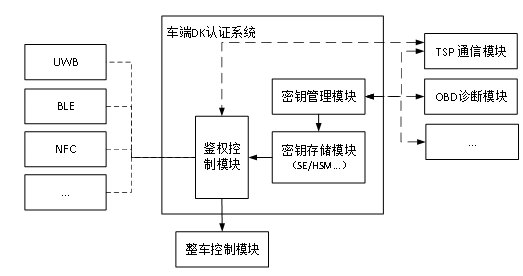

(4)汽车数字钥匙

数字车钥匙系统主要包括三个实体,即移动智能终端(移动终端或手机)、后台服务器与车辆。移动终端为数字车钥匙的操作实体,用户可通过移动终端实现车辆的开门、启动等操作。根据所支持通信协议的不同,移动终端需要使用不同的通信模块与车辆进行通信。其中车钥匙服务系统框架层通过提供标准化的密钥个人化、查询、认证、删除等管理接口为业务App调用底层钥匙功能,使App厂商能够不依赖于底层SE相关操作的实现快速开发车钥匙相关的开通、使用、分享等业务功能。

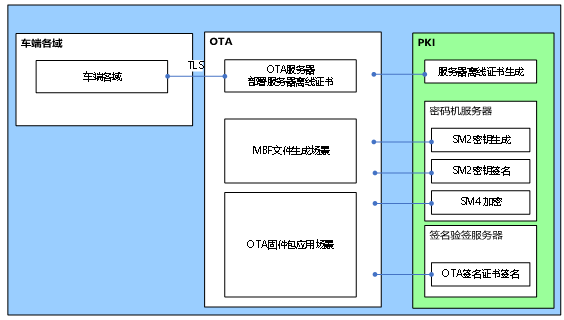

车辆具备车端数字车钥匙认证系统(也称为DK认证系统),用于实现移动终端与车身控制模块的安全交互。DK认证系统主要包括密钥管理模块、密钥存储模块与鉴权控制模块。密钥管理模块负责下发,更新,删除以及黑白名单管理等功能;鉴权控制模块负责与手机端进行双向鉴权和业务信息交互,以及车端业务逻辑的控制功能;密钥存储模块可以是SE/HSM等形式,负责基础密钥信息的安全存储。

后台服务器主要包括移动终端厂商服务器、车企(主机厂)后台服务器、移动服务提供商。后台服务器主要提供数字车钥匙业务管理、核心资产管理与OTA更新等功能。

在数字车钥匙系统中,车辆端包含以下模块:

密钥管理模块:负责下发,更新,删除以及黑白名单管理等功能;

鉴权控制模块:负责与手机端进行双向鉴权和业务信息交互,以及车端业务逻辑的控制功能;

密钥存储模块:可以是SE/HSM等形式,负责基础密钥信息的安全存储;

UWB/BLE/NFC等短距离通信模块:负责与手机端建立通信连接,进行信息交互;

TSP通信模块/OBD诊断模块等模块:负责与车企TSP建立连接,进行密钥数据的交互;

整车控制模块:负责控制车辆车身电子或动力系统,执行相关的数字车钥匙业务逻辑;

车辆端核心是车辆DK认证系统,DK认证系统可以通过TSP通信模块与TSP平台建立安全链接通道,由密钥管理模块获取业务密钥等基础数据,并下发存储到密钥存储模块中。最后由密钥存储模块实现对业务密钥等基础数据的安全存储;DK认证系统也可通过OBD诊断模块,通过安全诊断设备的形式直接写入安全密钥等基础数据;此外DK认证系统也可通过其他安全方式写入密钥等基础数据。除密钥等基础信息的写入外,密钥管理模块也可实现对密钥信息的更新,删除以及黑白名单管理等功能。

DK认证系统通过UWB/BLE/NFC等短距离通信模块,与手机建立链接,并传输鉴权信息和业务数据到DK认证系统中。由鉴权控制模块基于密钥存储模块中存储的安全密钥对手机进行与手机进行双向鉴权与并进行钥匙业务数据(如权限、有效期等)的校验,以及执行测距或车控指令的校验。如密钥认证通过并符合业务执行策略(如与车辆的距离小于一定距离),鉴权控制模块会根据从手机端接收到的业务请求发送具体执行指令到整车控制模块,进而进行整车锁的控制。此外,鉴权控制模块可以通过TSP通信模块或OBD诊断模块与车企TSP平台建立链接,可从TSP平台获取相关的基础信息(标准时间等),也可传输鉴权及业务执行状态给到TSP平台。

03

总结与思考

在软件定义汽车、数据驱动下,智能网联汽车的信息安全(包括网络安全与数据安全)与功能安全之间存在相关性,并与应用场景密切相关,本文阐述了几个车云通信的应用场景及常用产品,但智能网联汽车面临的信息安全风险和挑战层出不穷,需要不同领域的专家共同探讨和研究安全防护方案。

今年1月8号,来自清华和浙大等中国 7 家科研机构的 20 多名专家,联合在预印本平台 arxiv 上发表了一篇学术论文,称只需要 372 量子位元(qubits)的量子计算机就能破解 2048 位 RSA 密钥,不论破解难度大小,都表明随着量子计算的不断发展,势必会不断冲击现有的RSA算法,目前各大车企主流使用的算法均为RSA2048,算法的替代和讨论也应提上日程,未来会是国密上车的一片天吗?

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有