肆虐亚洲重大港口的勒索软件

近日日本最大港口名古屋港遭受勒索软件组织Lockbit攻击,进出口零部件无法在该港口装卸,所有使用拖车在码头进行的集装箱装卸作业均已取消,给港口造成了巨大的财务损失,并严重扰乱了进出日本的货物流通。

1.1

LockBit勒索软件脱颖而出

1.2

LockBit演进史

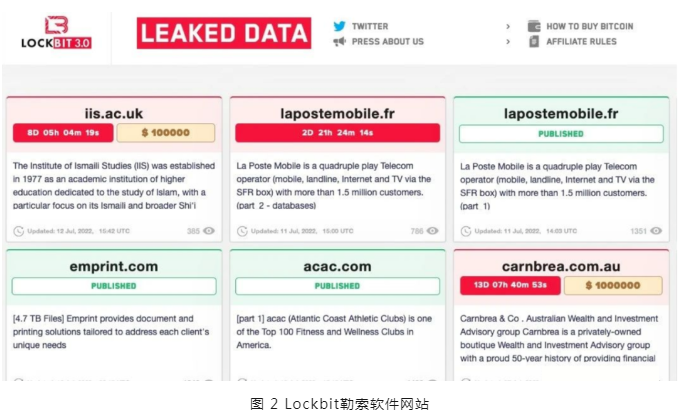

2019年9月,勒索病毒“LockBit”首次暴露在大家的视野中,此前由于加密文件扩展名为.abcd,也被称为“ABCD病毒”。尽管LockBit1.0勒索软件的加密技术并没有十分成熟,但依旧产生许多重大勒索事件:

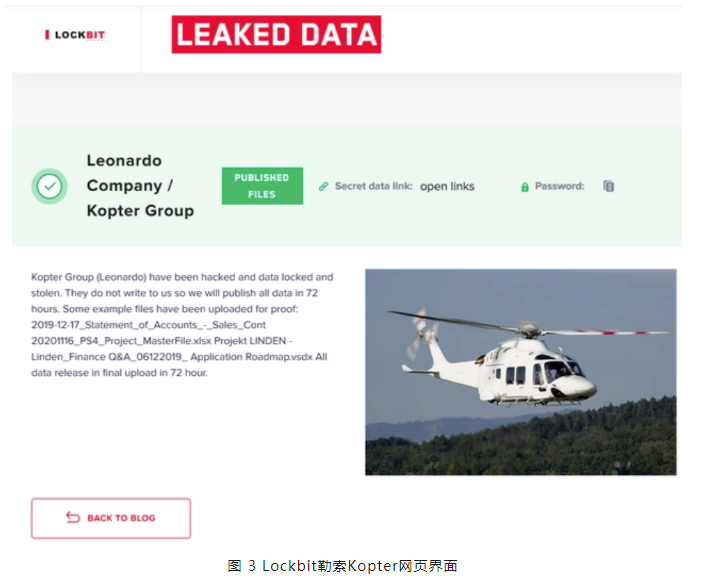

直升机制造商Kopter于2020年12月被黑客入侵其内部网络并加密公司文件,成为LockBit1.0勒索软件攻击的受害者。由于Kopter拒绝沟通,LockBit勒索软件团伙便在互联网上公布了该公司的部分文件,逼迫Kopter支付高额赎金。

经过不断的演变,2021年6月,LockBit以LockBit2.0的新面貌展现在公众面前。该变种与一代相比,功能行为十分相似且攻击手法依旧延续之前的特点,但加密速度急剧加快,一分钟内大约可以加密25,000个文件。其加入的磁盘卷影和日志文件删除等新功能,使得加密后文件更难恢复。自LockBit2.0发布后,有关LockBit的攻击活动明显增加,成为2021年以来最具影响力和最活跃的勒索软件家族之一。

最大的轮胎制造商之一普利司通美洲公司也成为了LockBit勒索软件团伙的目标,本次勒索攻击导致受影响的设备网络范围被迫关闭,生产线无法正常运行,以至于该制造工厂不得不停工近一周。

2022年6月,LockBit勒索软件再次完成升级,LockBit3.0版本推出来仅2个多月的时间,就在其暗网网站上公布了二百多个受害者,可见其攻击频率之高。该版本采用强大的AES-256和RSA-2048两种复杂算法加密用户数据,并尝试使用PSExec在受害者网络环境中执行横向移动和远程执行,加密强度极高,攻击范围广泛。

今年4月,印度管理资产超过25亿美元的贷款机构Fullerton India表示受到了LockBit3.0勒索攻击,黑客要求该公司支付300万美元作为赎金,不幸的是,由于Fullerton India拒绝支付赎金,超过600G的关键数据被黑客窃取,这对公司的运营和客户隐私构成了巨大风险。

2

威努特主机防勒索实战

LockBit

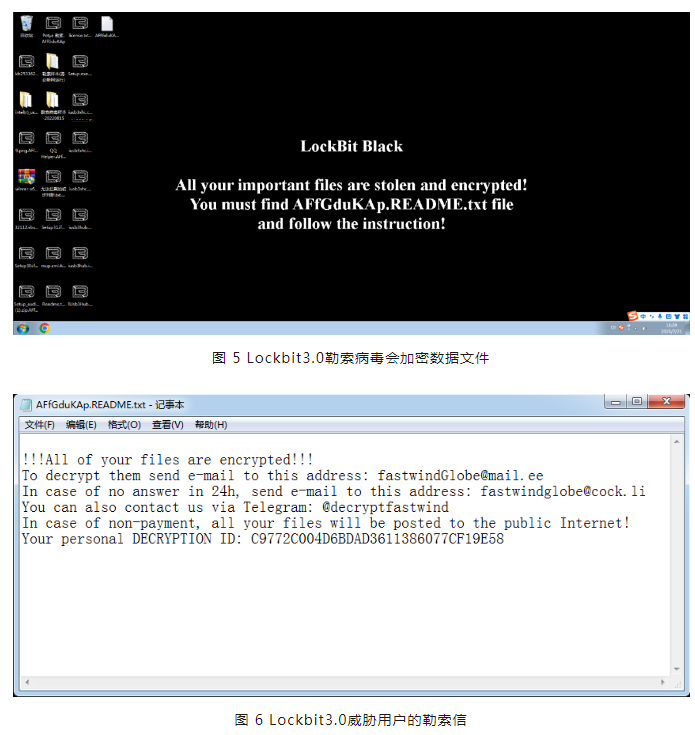

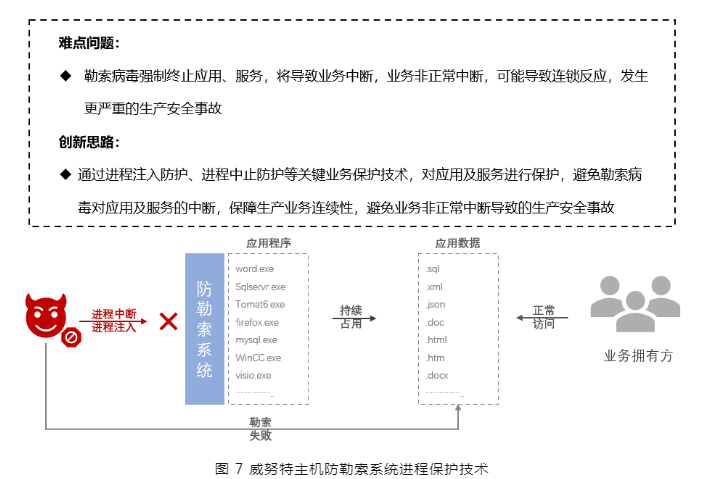

LockBit3.0勒索病毒主要使用钓鱼邮件攻击方式传播,当该勒索病毒入侵到主机后,会强行终止正在运行的进程服务,包括主机中的安全防护软件,并试图替代具备管理员权限的进程,删除系统中的安全日志,同时为逼迫用户支付赎金,采取全盘加密的方式加密用户的数据文件。由于传统安全软件主要针对已知病毒的查杀,无法查杀变种或新型勒索病毒,并且没有全盘数据的保护机制,难以阻止LockBit3.0勒索病毒的入侵。

2.1

进程终止防护

威努特主机防勒索系统根据行为检测,可精准检测到LockBit3.0勒索病毒终止进程的恶意行为,并立即拦截该恶意行为,避免应用进程被非法中止导致的业务中断或系统崩溃。

2.2

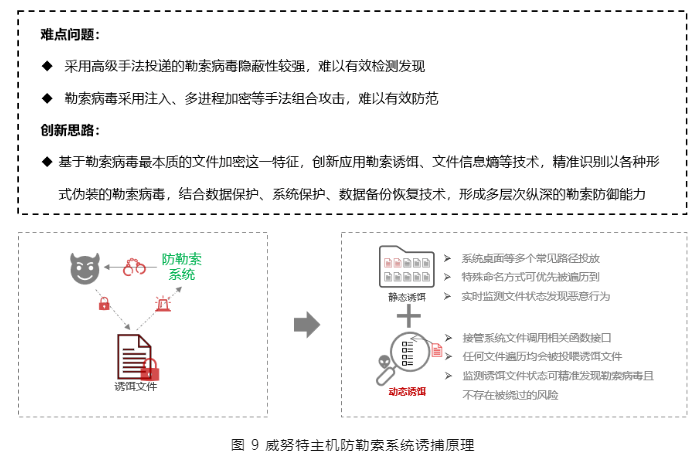

勒索病毒诱捕

针对勒索病毒无差别全盘加密的特点,威努特主机防勒索系统通过生成带“陷阱”的诱饵文件,诱饵按照特殊命名方法,投放在桌面、文档、磁盘根目录等常见路径下,确保优先被遍历到。通过接管文件过滤驱动,任何文件遍历行为都随即生成诱饵进行投喂,由于系统用户及正常的应用,不会访问或批量修改诱饵文件,通过监测诱饵文件状态,可以发现诱饵文件的异动,进而可以识别勒索病毒,阻断其运行,避免用户数据损失。

2.3

勒索病毒隔离

威努特主机防勒索系统成功捕获LockBit3.0勒索病毒,在拦截其数据加密动作的同时,中断LockBit3.0进程,并对其执行文件进行隔离,以彻底杜绝其再次执行。

3

威努特主机防勒索专防专治

勒索病毒

威努特主机防勒索系统基于勒索行为的检测能力,可对全球范围内各类已知、新型勒索病毒有效检测,自威努特主机防勒索系统发布以来,各类新型勒索病毒,无论是Darkside、tellyouthepass、Devos、Mallox、Phobos、Money Message,还是本次的LockBit3.0,无一例外,均能有效防范。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有