本文作者:无名

文章来源:HACK学习呀

原文链接:https://mp.weixin.qq.com/s/bPlk-tqY8uDcg2Q2ZImqUg

闲来无事的时候打开一个站点,看似平平无常

其实已经被做了蜘蛛劫持

通过模拟蜘蛛可以看到这个站点已经被hack干沦陷了

本来不想管的,好奇心的驱动下,开始复盘操作

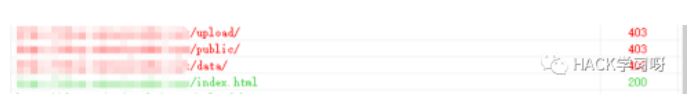

仔细看了很久,扫描爆破路径和后台,什么的都没找到关键信息

端口的话是就开了个BT面板的端口和22端口,以及80端口

有的时候就是这样,本来没注意到的地方,在去仔细看的时候就会有不一样的惊喜。

在翻看js文件的时候发现这个js文件有一些url的发包信息

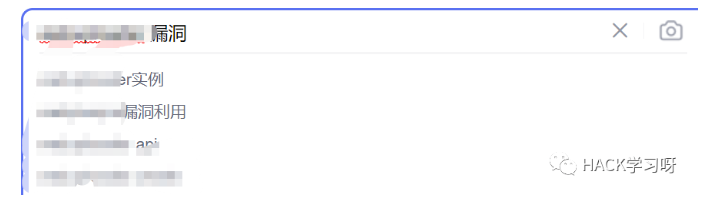

仔细一看发现,发现有个public/webuploader/0.1.5/的路径

回想一下这个组件我记得是有day的啊,然后我百度一看,发现还真有poc,感兴趣的可以自行百度,这里就不多介绍了,反正是通过上传base64,getshell

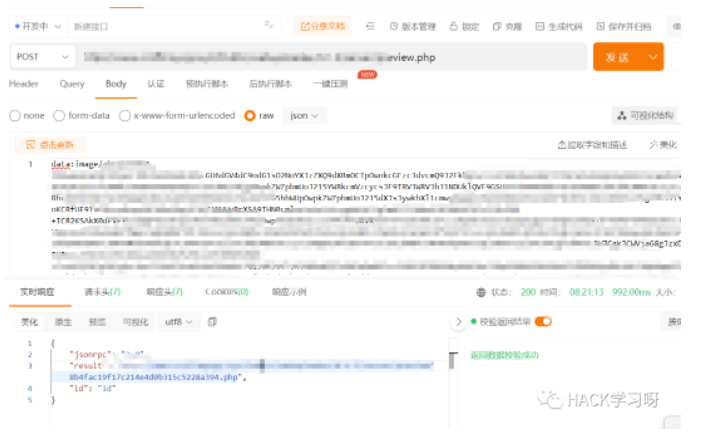

既然知道大概方法,直接上poc了

拿下

上去一看这一看就是做了寄生虫,简直不要太黑客,点到为止,删马跑路。

本来到这里就为止的,发现一个这套程序特别神奇的一个地方

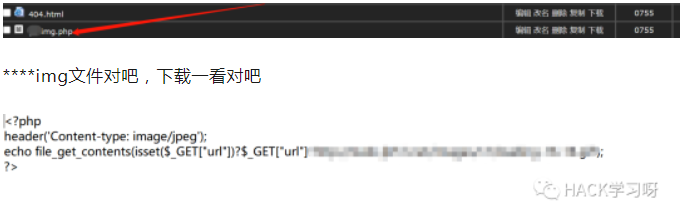

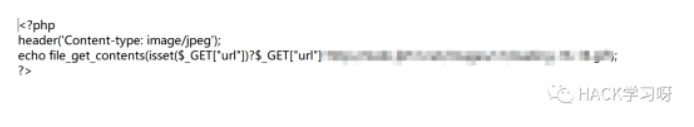

****img文件对吧,下载一看对吧

这不就是个前台文件读取吗,虽然设置了Content-type返回是图片类型

这不就是抓个包的事情吗

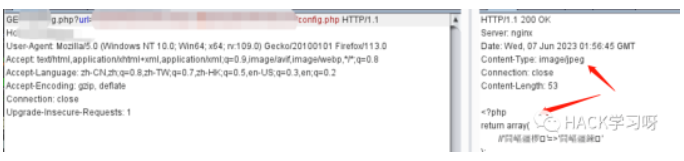

随便读一个文件看看

小天才,估计是故意而为之。

白嫖一个小0day了

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有