美国金融犯罪执法网报告-涉及加密货币的勒索软件事件

以上几则看似毫无关联的新闻,背后映射的却是以美国为首的多国司法体系,正在因为新兴科技的快速发展导致犯罪的形式变得更为复杂和多样化,而不得不做出相应的变革。拿美国举例来说,FBI早在几年前就进入了研究加密货币的领域,如2018年,FBI要求美国政府拨出2100万美元资金用以研究加密货币等新型技术,以及针对各类数字资产相关的犯罪案例成立专案组(如2017年著名的Bitconnect Rug-Pull事件)。

在本篇文章中,笔者不会以黑客的视角去分析这些不法分子是如何实施黑客攻击的,而是以一个客观的角度去陈述发生的事实以及司法机构是如何对事件进行溯源,以及传统行业信息安全事件的溯源和区块链行业信息安全事件溯源的差异在哪里。

下面就请大家就跟着笔者一起进行探索。

Bitfinex事件浅析

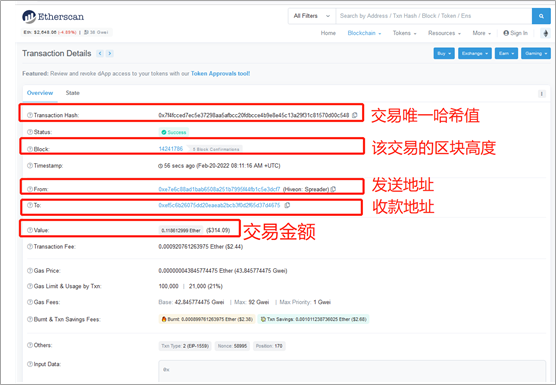

本次Bitfinex事件被全球各行各业议论纷纷,论其原因也莫过于 “区块链上的交易为何能被追溯到个人”,“区块链交易不是匿名的么”等此类问题,此处问题的核心围绕在区块链的“匿名性”上。区块链的匿名其实是伪匿名或非实名,是实际发生的交易操作无法直接关联到个人身份信息的一种概念。举例来说,在区块链第二大公链以太坊上发生的任意一笔交易,都会记录包括交易发起地址、收款地址、交易哈希值、时间戳、交易金额、交易费率等等字段,所有人都可以通过查询工具如Etherscan对交易细节进行查阅。

在这些字段之中,与操作人(可能为一个人,也可能为一个团体或一个公司甚至一个国家)最相关的莫过于发起人或收款人的地址,但在区块链上,是不会记录操作人在现实中具体是谁,也就没有办法将地址A与A先生进行实际的关联,换句话说没有办法证明钱包地址A是属于A先生的,至少在区块链上无法直接证明。这个论点在Bitfinex的案件中就得到了体现,因为执法部门必须先要收集足够的证据去证明存储被盗资金的数字资产钱包的实际控制人(控制钱包私钥的人或机构)为两位锁定的犯罪嫌疑人,才能向法院申请逮捕令对两人实施抓捕。

Etherscan用以查询以太坊上的所有交易记录

在本次案件中,美国司法部通过链上信息的公开透明性,对Bitfinex被盗资金的所有动向进行了梳理。由于发生在区块公链上的所有交易皆为公开和透明的,所以美国司法部从资金被非授权转出一开始就对所有相关交易过程进行了持续记录。但是,犯罪嫌疑人明白就算使用各种方式将交易稀释再稀释,但只要是和初始被盗地址有过任何交易,此类地址皆会被各大交易平台加入黑名单进行监控,而对于着急希望出金的犯罪分子来说,这笔钱在这种情况下无异于烫手的山芋。所以黑客会使用特定的区块链平台(如Peel chain、Tornado)或暗网平台(如AlphaBay)进行洗币或者换币,导致被盗资金不断拆分、打散,让交易难以追溯。幸运的是,对于Bitfinex案件来说,黑客使用的暗网平台AlphaBay在2017年7月的一场由美国和荷兰警局牵头,多国国际刑警参与的联合行动中关闭了,警方也从查封的AlphaBay平台中获得了Bitfinex案件相关的内部交易日志,从而追踪到失窃的Bitfinex资金,并锁定了两位犯罪嫌疑人。而在锁定犯罪嫌疑人之后,美国执法部门需要做的就是通过针对式的搜查取证逐渐将整个事件的碎片拼接完成,最终形成有效的证据链起诉二人。

Statement of Facts – 美国司法部记录的其中一条被盗资产的资金链路

那对于本次事件来说,针对区块链行业信息安全事件的溯源相比于传统行业安全事件到底有何差异?作为网络安全人士来说,在事件溯源的过程中又会遇到什么不一样的难题?让我们接着往下读。

传统安全事件溯源

VS

区块链安全事件溯源

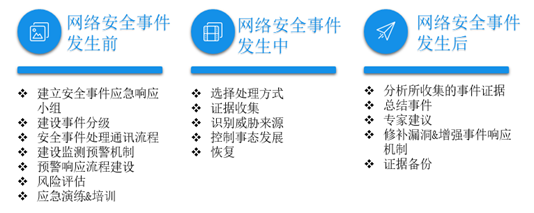

在传统信息安全中,事件响应一般可以按照事件发生的前、中、后进行划分。在事件发生前,企业要做的是通过各类安全/风险测试识别业务中存在的潜在风险,并投入适量的资源(包括人力、流程控制和各类采购的产品)去应对所识别的风险项。而在事件发生中,企业在事先部署落地的资源就起了决定性的作用。首先,部署的自动化工具(比如杀软/DLP McAfee、事件响应平台Splunk、Palo Alto等等)会按照预先设定的规则去识别并自动响应事件。而事件应急响应小组也会根据预先设计的流程对事件进行人为的干预,比如网络层的变更、紧急漏洞修复、部署额外安全产品等等,以防止事件的升级。而在事件得到一定程度的控制后,响应小组会对受影响的全部/部分系统进行恢复以控制业务受影响的最小化。而在整体事件发生后(也有部分企业会在事件响应中就启动事件溯源流程以及时获得第一手信息),有良好习惯的企业会对事件做详细的溯源,去分析事件发生的根本原因,并根据分析结果对现有部署的人力、流程以及各类产品进行加强或替换。

该架构参考NIST SP 800-61、FIRST CSIRT Framework等行业最佳实践

而不同于传统信息安全事件,区块链事件往往从刚开始有异常现象发生的时候(如锁仓地址发生了大额转账),事件就会得到来自包括社区以及公司内部团队一定程度的响应。我们可以拿2021年发生的另外一个数字资产交易平台BitMart来进行举例。

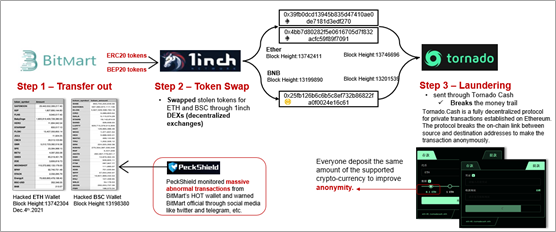

在2021年12月5日,数字资产交易平台BitMart遭受到黑客的针对式攻击,交易平台其中一个热钱包中的所有ERC-20和币安智能链(BSC)的数字资产遭到非授权转账,造成损失约1千9百万美元。此次事件有意思的是,事件的第一响应人为PeckShield (一家提供区块链安全服务的第三方)。PeckShield在监控到异常转账之后,通过社交平台通知了BitMart。在事发约2小时后,BitMart CEO Sheldon才在社交媒体上对事件进行了评论,表示BitMart对事件已经启动了应急响应机制并针对事件进行了调查。在事发后的几个小时之内,各大交易平台为BitMart提供支持,将所有黑客控制的钱包地址进行黑名单处理以限制黑客进行资产兑现。但这种控制最终还是无法阻止黑客完成资金转移,黑客通过去中心化交易平台和混币平台Tornado进行混币、洗币,最终完成资产兑现。

BitMart事件资金链路

就如同BitMart事件中所展示的一样,区块链事件溯源和传统信息安全事件溯源的最大差异就是链上账本是公开和透明的。如上图所示,所有的交易及其相关信息都会被区块链这个账本毫无偏差的进行记录,包括黑客将ETH和BSC钱包的资金进行转移开始,到去中心化交易平台1inch进行换币操作,再到去混币平台Tornado.cash进行混币稀释交易。以上所有操作虽然大量零散但是任何人都可以在区块链上进行查阅,这种特性为执法部门和公司内部调查小组对事件的溯源提供了一定程度的便利。虽然对于公司本身来说,就算最终定位到黑客地址,却仍然无法定位到现实生活中实际的犯罪者是谁,因为区块链地址并没有与人的身份信息进行绑定,但执法部门却可以利用中心化的情报网对潜在犯罪者进行定位,再进行精确调查从而破案,这种链上公开信息+链下情报网的组合方式可能在未来是犯罪分子的克星。

展望未来

对于区块链企业来说,由于数字资产一般采用集中化的方式进行存储,导致一旦数字资产客户端爆出漏洞被不法分子发现并利用了,就会发生重大信息安全事件如大额非授权资金盗取。当前,区块链行业仍在发展阶段,许多行业内企业并没有重视信息安全也没有投入相应的成本搭建最基础的安全基线,再加上资产的集中存储等重大风险项,导致黑客主观非常愿意对此类系统进行渗透攻击。在这种环境下,通过事件溯源的方法去分析已经发生过的事件,总结事件的根源,识别出潜在的风险点,并根据识别的风险点使用人力、流程和产品技术去降低此种风险才是行业内健康正确的做法。而在前瞻技术的深度融合及大范围使用正在推动商业模式的不断创新,随之相关的网络安全风险以及对应的攻击面也水涨船高,包括ISO27002在内的许多信息安全体系,都在跟着科技不断的进步而变革,我们作为企业/行业安全防线的守护者,也需要不断学习进步,才能不被时代所遗忘。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有