7月21日,网络安全研究人员披露了影响CODESYS自动化软件和WAGO可编程逻辑控制器 (PLC) 平台的多个安全漏洞,这些漏洞可被远程利用以控制公司的云运营技术 (OT) 基础设施。

工业安全公司Claroty在一份报告中表示,这些缺陷可以“转化为创新攻击,使威胁行为者能够远程控制公司的云OT实施,并威胁到任何从云管理的工业流程”。同时补充称,它们“可用于从受感染的现场设备瞄准基于云的管理控制台,或接管公司的云并攻击 PLC和其他设备以中断运营。”

关于CODESYS

CODESYS 是一种用于编程控制器应用程序的开发环境,可在工业控制系统中轻松配置 PLC。WAGO PFC100/200 是一系列利用CODESYS平台对控制器进行编程和配置的 PLC。

关于漏洞

下面列出了7个漏洞的列表 :

CVE-2021-29238(CVSS 分数:8.0)- CODESYS 自动化服务器中的跨站点请求伪造

CVE-2021-29240(CVSS 分数:7.8)- CODESYS 包管理器中数据真实性验证不足

CVE-2021-29241(CVSS 分数:7.5)- CODESYS V3产品中包含CmpGateway组件的空指针解引用

CVE-2021-34569(CVSS 评分:10.0)——WAGO PFC 诊断工具——越界写入

CVE-2021-34566(CVSS 评分:9.1)——WAGO PFC iocheckd 服务“I/O-Check”——共享内存缓冲区溢出

CVE-2021-34567(CVSS 评分:8.2)——WAGO PFC iocheckd 服务“I/O-Check”——越界读取

CVE-2021-34568(CVSS 评分:7.5)——WAGO PFC iocheckd 服务“I/O-Check”——资源分配无限制

成功利用这些漏洞可以安装恶意CODESYS包,导致拒绝服务(DoS) 条件,或通过执行恶意 JavaScript代码导致权限升级,更糟糕的是操纵或完全破坏设备。

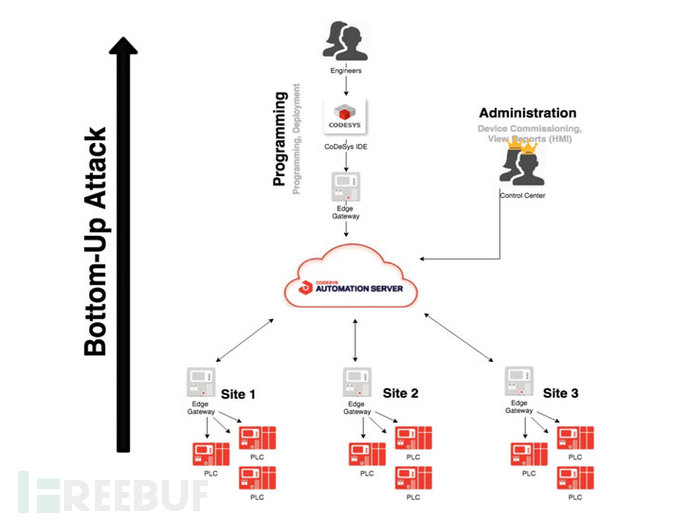

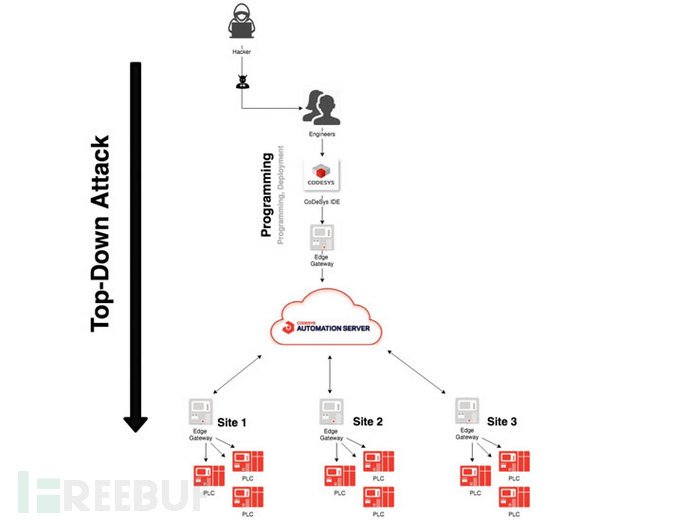

在野攻击中,可通过“自下而上”或“自上而下”这两种方式之一进行。这两种方法模拟了攻击者可能采用的路径来控制PLC端点以最终破坏基于云的管理控制台,或者相反,控制云以操纵所有联网的现场设备。

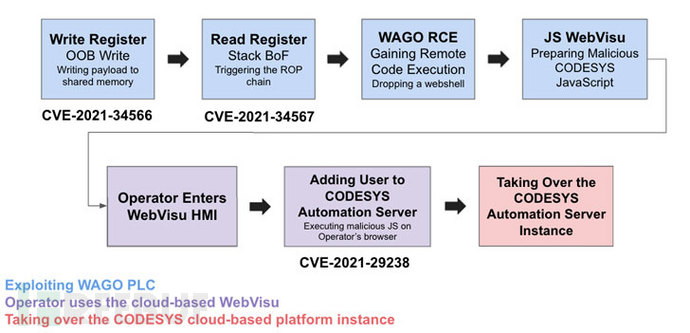

在由Claroty设计的复杂的“自下而上”的漏洞利用链中,CVE-2021-34566、CVE-2021-34567 和 CVE-2021-29238 的组合漏洞被利用来在WAGO PLC上获取远程代码执行,结果只是为了获得访问CODESYS WebVisu人机界面,并进行跨站点请求伪造( CSRF )攻击,以夺取CODESYS自动化服务器实例的控制权。

“攻击者获得对自动化服务器云管理的PLC的访问权限可以修改 'webvisu.js' 文件并将JavaScript代码附加到文件末尾,该代码将代表登录的用户向云服务器发送恶意请求。

”当云用户查看WebVisu页面时,修改后的JavaScript将利用CSRF令牌的缺失,同时在用户查看它的上下文中运行;请求将包含CAS cookie。攻击者可以使用它来POST到 '/api/ db/User‘并使用新的管理员用户,从而完全访问CODESYS云平台。

另一方面,另一种“自上而下”攻击场景涉及通过部署恶意包 (CVE-2021-29240) 来破坏 CODESYS 工程师站,该包旨在泄漏与操作员帐户关联的云凭据,然后用它篡改编程逻辑,获得对所有连接的plc的自由访问。

推进基于云的OT和ICS设备管理的组织必须意识到内在风险,以及来自攻击者的日益增加的威胁,这些攻击者热衷于以工业企业为目标进行基于勒索的攻击,包括勒索软件以及更复杂的可以造成物理损害的攻击。

物联网及关键基础设施安全须重视

这是CODESYS和WAGO PLC数月内第二次发现严重缺陷。今年6月,Positive Technologies的研究人员揭示了该软件Web服务器和运行时系统组件中的10个关键漏洞,这些漏洞可能被滥用以在PLC上获得远程代码执行。

在物联网安全公司披露了一个影响施耐德电气Modicon PLC的关键身份验证绕过漏洞(称为“ ModiPwn ”(CVE-2021-22779))一周后,该漏洞可用于完全控制PLC,包括覆盖关键内存区域、泄漏敏感内存内容或调用内部函数。

在今年5月初,Claroty公开了西门子SIMATIC S7-1200和 S7-1500 PLC中的内存保护绕过漏洞 ( CVE-2020-15782 ),恶意行为者可以利用该漏洞远程访问保护区内存,并实现无限制和不被检测到的代码执行。

不难发现,网络攻击已经成为国家之间的作战“武器”。

21世纪初,美国利用恶意软件“震网”感染了伊朗全国超过60%的电脑,主要攻击对象即重要的基础设施使用的工业控制系统;

2016年,美国前国防部长卡特首次承认,美国使用网络手段攻击了叙利亚ISIS组织等,这是美国首次公开将网络攻击作为一种作战手段。

2019年3月初,委内瑞拉全国出现大规模停电,23个州中有18个州受到影响,直接导致交通、医疗、通信及基础设施的瘫痪。委内瑞拉总统马杜罗指责美国策划了对该国电力系统的“网络攻击”,目的是通过全国范围的大停电,制造混乱,迫使政府下台。

随着物联网、5G的快速发展,新的技术架构、生产体系也带来了新的安全风险挑战。国家一直在提倡建立自己的信息安全,包括各种自主可控的体系。信息安全,不仅是安全技术防护要做到位,更重要的是从最基础的信息化,到相关的技术设备,都能实现自主可控,将重要的信息和技术掌握在自己手里。

Copyright © 2005-2021 网信安全世界版权所有

Copyright © 2005-2021 网信安全世界版权所有